Avis vidéo

Avis sur 447 Sophos Intercept X: Next-Gen Endpoint

Sentiment de l'avis global pour Sophos Intercept X: Next-Gen Endpoint

Connectez-vous pour consulter les sentiments des avis.

Ce que j'aime le plus chez Sophos Intercept X: Next-Gen Endpoint, c'est sa capacité à détecter et neutraliser les menaces cybernétiques de manière proactive, y compris les connues ainsi que les nouvelles ou inconnues. Il utilise l'intelligence artificielle et des technologies avancées pour offrir une protection solide et adaptable contre un large éventail de menaces, ce qui procure une tranquillité inestimable dans un environnement de sécurité en constante évolution. Avis collecté par et hébergé sur G2.com.

Un aspect à améliorer dans Sofos Intercept X: Next-Gen Endpoint est la courbe d'apprentissage initiale en raison de la complexité de son interface et de ses options, ce qui peut être accablant pour certains utilisateurs moins techniques. Simplifier l'expérience utilisateur et offrir un guide plus clair pour la configuration initiale pourrait faciliter l'adoption de la solution. Avis collecté par et hébergé sur G2.com.

User-friendly interface.

Advanced Threat Protection providing robust protection against malware and ransomware.

Comprehensive Detection and Response With extended detection and response capabilities Avis collecté par et hébergé sur G2.com.

The agent can be resource-intensive, which may affect the performance of their devices.

The initial setup process can be challenging and may require assistance from technical support.

compatibility problems with Mac OS and other firewall.

The cost of the solution is high. Avis collecté par et hébergé sur G2.com.

Je voudrais souligner quelques caractéristiques majeures ici : - Nos vies quotidiennes ont été facilitées par des capacités comme Live Response et Live Discover sous la capacité de réponse à la détection des points de terminaison. L'intégration tierce récemment lancée s'est avérée être un sauveur. - Notre équipe peut désormais travailler sur toutes les détections malveillantes et les enregistrer dans des carnets en utilisant la capacité d'enquête/dossiers. - La capacité de bloquer les valeurs SHA en utilisant la fonctionnalité des éléments bloqués nous a grandement aidés à résoudre le problème de l'ombre. Avis collecté par et hébergé sur G2.com.

Il serait idéal d'avoir des actions de réponse pour toutes les intégrations tierces disponibles avec le produit, plutôt que seulement quelques-unes. - Des rapports plus raffinés et détaillés sur l'interface XDR/EDR sont nécessaires pour la détection. - Il devrait y avoir une option pour exécuter des requêtes afin de détecter les vulnérabilités en fonction de l'ID CVE. Avis collecté par et hébergé sur G2.com.

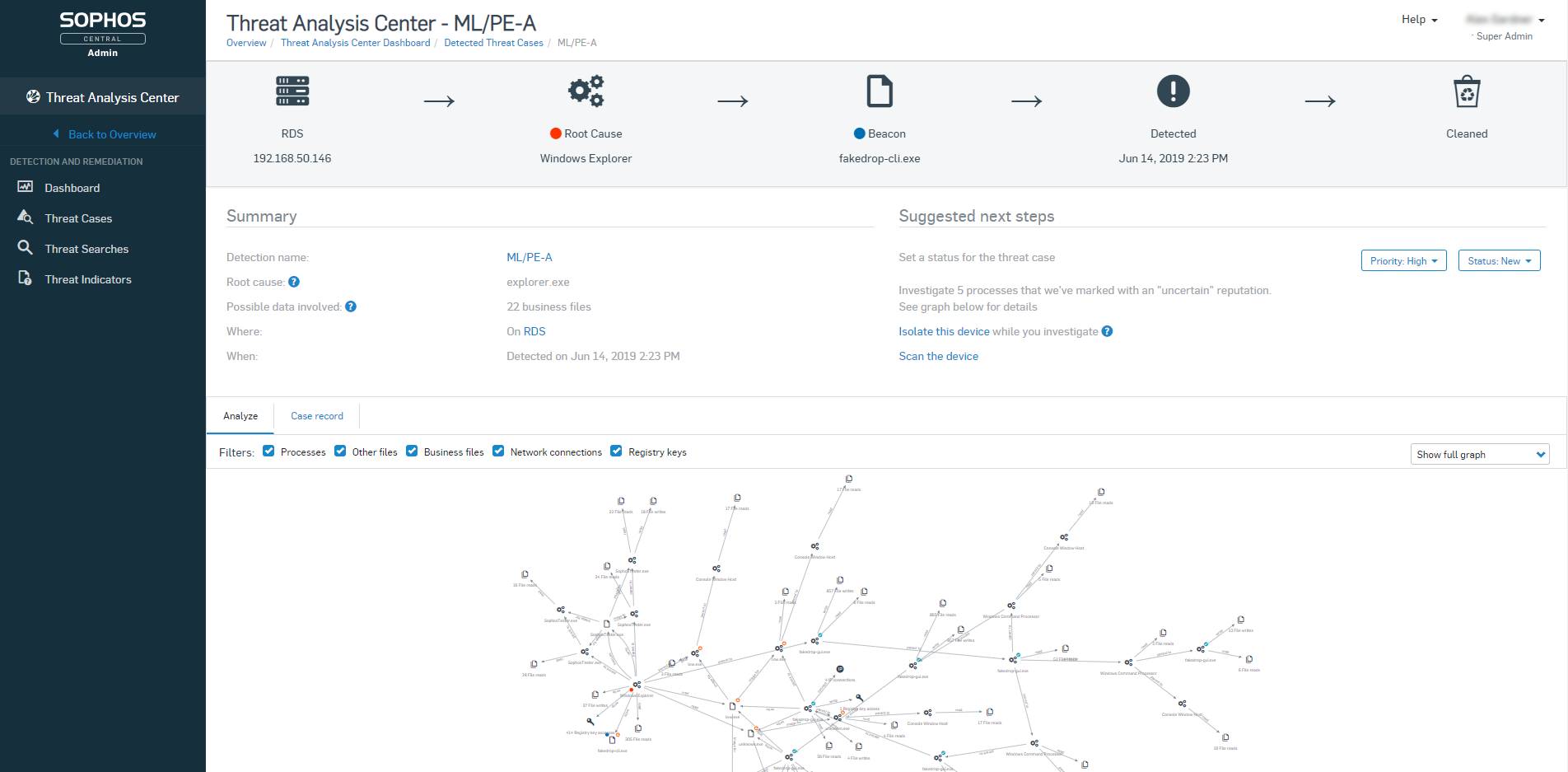

J'aime ses fonctionnalités d'EDR en ce qu'il offre des capacités d'EDR permettant à notre organisation de rechercher de manière proactive les menaces, d'enquêter sur les incidents de sécurité et de répondre aux violations plus efficacement. Deuxièmement, j'aime son analyse des causes profondes qui nous aide à comprendre la cause principale des attaques et à améliorer notre posture de sécurité. Dans l'ensemble, j'apprécie sa protection robuste contre un large éventail de menaces, son approche proactive de la détection et de la réponse aux menaces, et sa facilité de gestion grâce à une administration centralisée. Avis collecté par et hébergé sur G2.com.

Une chose, son ensemble de fonctionnalités étendues et ses options de configuration dans Intercept X peuvent être accablants pour les utilisateurs qui ne sont pas familiers avec les solutions de sécurité des points de terminaison. Cela peut nécessiter une courbe d'apprentissage pour que les administrateurs configurent et gèrent efficacement le produit. Avis collecté par et hébergé sur G2.com.

Nous sommes complètement satisfaits de Sophos Endpoint Protection avec Intercept X. Il a efficacement prévenu les attaques de ransomware, y compris LockBit, Ryuk et des menaces similaires. Il a constamment empêché d'éventuelles violations de sécurité, se révélant être notre défense principale. À mesure que le paysage des menaces évolue, nous gardons confiance dans la capacité de Sophos à fournir une protection de premier ordre. Son dévouement au développement de produits et à rester un pas en avant des adversaires renforce notre confiance dans ses solutions.

Son utilisation et son implémentation sont faciles à assimiler et le support client est d'une qualité extrême. L'intégration dans les équipes que nous avions a été confortable et supportable. L'utilisation au quotidien est appréciable. Avis collecté par et hébergé sur G2.com.

Sophos est très strict avec les applications potentiellement indésirables (PUA). Je sais que je ne devrais pas avoir ce type d'applications, mais cela m'oblige à créer de nouvelles exceptions car elles sont parfois nécessaires.

Par défaut, Sophos bloque les proxys et les traducteurs, dans un environnement où l'anglais n'est pas notre langue principale, cela m'oblige à créer des exceptions pour les utilisateurs.

Sophos n'informe pas les utilisateurs s'il a été mis à jour, donc ils ne sont pas conscients qu'ils ont un antivirus installé. Avis collecté par et hébergé sur G2.com.

Détection de trafic : Pré-analyse tout le trafic HTTP et HTTPS dans votre entreprise et surveille le trafic suspect. Il arrête le trafic lorsqu'il détecte une menace.

Contrôle d'accès Web : Vous permet de contrôler l'accès menaçant ou inutile par le personnel de l'entreprise.

Contrôle des applications : Il peut contrôler les applications utilisées.

Contrôle des dispositifs : Permet le contrôle des dispositifs portables (USB, disque externe, DVD) utilisés ou pouvant être utilisés dans l'entreprise.

Prévention des fuites de données (DLP) : Prévention de la perte de données à l'aide de politiques définies de manière centralisée.

Console de gestion centralisée et conviviale

Synchronisation automatique avec le pare-feu

Contrôle des produits de sécurité des points d'extrémité tiers Avis collecté par et hébergé sur G2.com.

Numéro un dans le monde. Il n'y a aucune fonctionnalité que je n'aime pas. Avis collecté par et hébergé sur G2.com.

Intercept X nous donne la tranquillité d'esprit que nos points de terminaison sont protégés en temps réel contre les attaques de ransomware (la peur de celles-ci est le genre de chose qui empêche un administrateur informatique de dormir la nuit).

Il est important que les détections de signatures et les analyses heuristiques soient utilisées pour protéger les utilisateurs contre les menaces les plus récentes et permettre la récupération des fichiers si un chiffrement non autorisé est détecté.

Le déploiement et la gestion des points de terminaison sont particulièrement faciles et intuitifs car le logiciel Endpoint peut être configuré et installé depuis le cloud via Sophos Central (que nous utilisons constamment). Nous pouvons facilement enquêter et répondre aux menaces, configurer des exceptions de filtrage web et mettre à jour les horaires de scan. Le logiciel Endpoint s'intègre également bien et fournit des données utiles pour être utilisées avec notre matériel Sophos Firewall.

Lorsque des problèmes surviennent, le support Sophos est également rapide à répondre et efficace. Avis collecté par et hébergé sur G2.com.

Intercept X a une empreinte mémoire relativement grande sur les appareils Endpoint et peut consommer quelques cycles CPU, ce qui est notable lorsqu'il fonctionne sur du matériel plus ancien. Avis collecté par et hébergé sur G2.com.

Tout d'abord, il s'intègre bien avec les autres logiciels que nous utilisons. Nous avons eu très peu de problèmes avec cela interférant avec les gens faisant leur travail comme nous l'avons eu avec Symantec. La gestion basée sur le cloud est très intuitive. Vous pouvez vraiment approfondir n'importe quel problème avec la partie XDR du programme. Les capacités de chasse aux menaces sont vraiment impressionnantes mais difficiles à utiliser. J'ai constaté que l'Intercept X arrête la plupart des problèmes comme les gens suivant de mauvais liens sur les sites web. Intercept X est très facile à déployer. Avis collecté par et hébergé sur G2.com.

Le XDR est impressionnant mais pas quelque chose que l'on peut utiliser de temps en temps et en faire beaucoup avec. Ils proposent des cours en ligne gratuits mais honnêtement, je pense que le cours était plus orienté vers vous inciter à acheter le MDR (Managed Detection Response) en vous montrant à quel point c'est complexe, plutôt qu'en vous montrant comment l'utiliser. Avis collecté par et hébergé sur G2.com.

Sophos Intercept X Next-Gen Endpoint est doté de fonctionnalités impressionnantes telles que le verrouillage, permettant aux administrateurs système d'examiner en profondeur les activités du serveur avant l'exécution. Il excelle dans l'analyse en temps réel, offre une personnalisation approfondie des politiques et se distingue par ses fonctionnalités de rapport et de journalisation robustes. La gestion de ce produit ne nécessite pas de compétences avancées. Il a été mis en œuvre sans aucun problème, il s'est avéré très convivial et le support de Sophos était bon. Il est maintenant utilisé dans toutes nos branches.

Lorsque j'ai acquis Sophos Intercept X il y a quelques années, j'avais des réserves. J'explorais des options avec Trend Micro et d'autres fournisseurs, anticipant un éventuel changement en cas de problèmes. Cependant, Sophos Intercept X s'est avéré être un produit fiable et exceptionnel, offrant la tranquillité d'esprit pour moi et mon équipe à travers les branches. Avis collecté par et hébergé sur G2.com.

Parfois, la fonction de cache de la console principale ne fonctionne pas. On doit pousser les mises à jour depuis Internet. Avis collecté par et hébergé sur G2.com.

J'apprécie l'approche discrète de la protection fournie par Sophos. Cela libère mon temps.

Les rapports automatisés offrent une visibilité claire de la santé du parc, des menaces sur les PC à la conformité globale des politiques.

Je fais confiance à Sophos pour détecter et/ou s'isoler en cas de menace.

Les examens annuels de compte fournis par Sophos sont une excellente orientation pour rester sur la bonne voie. Avis collecté par et hébergé sur G2.com.

L'intégration AD ne supprime pas automatiquement les objets supprimés dans AD de la console Sophos. C'est une intégration à sens unique. Avis collecté par et hébergé sur G2.com.