Video-Reviews

447 Sophos Intercept X: Next-Gen Endpoint Bewertungen

Gesamtbewertungsstimmung für Sophos Intercept X: Next-Gen Endpoint

Melden Sie sich an, um die Bewertungsstimmung zu sehen.

Was mir an Sophos Intercept X: Next-Gen Endpoint am meisten gefällt, ist seine Fähigkeit, Cyberbedrohungen proaktiv zu erkennen und zu neutralisieren, einschließlich sowohl bekannter als auch neuer oder unbekannter Bedrohungen. Es nutzt künstliche Intelligenz und fortschrittliche Technologien, um einen soliden und anpassungsfähigen Schutz gegen ein breites Spektrum von Bedrohungen zu bieten, was in einer sich ständig weiterentwickelnden Sicherheitsumgebung einen unschätzbaren Seelenfrieden bietet. Bewertung gesammelt von und auf G2.com gehostet.

Ein Aspekt, der bei Sophos Intercept X: Next-Gen Endpoint verbessert werden könnte, ist die anfängliche Lernkurve aufgrund der Komplexität seiner Benutzeroberfläche und Optionen, was für einige weniger technisch versierte Benutzer überwältigend sein kann. Die Vereinfachung der Benutzererfahrung und das Anbieten einer klareren Anleitung für die anfängliche Konfiguration könnten die Einführung der Lösung erleichtern. Bewertung gesammelt von und auf G2.com gehostet.

User-friendly interface.

Advanced Threat Protection providing robust protection against malware and ransomware.

Comprehensive Detection and Response With extended detection and response capabilities Bewertung gesammelt von und auf G2.com gehostet.

The agent can be resource-intensive, which may affect the performance of their devices.

The initial setup process can be challenging and may require assistance from technical support.

compatibility problems with Mac OS and other firewall.

The cost of the solution is high. Bewertung gesammelt von und auf G2.com gehostet.

Ich möchte hier einige wichtige Funktionen hervorheben: - Unser tägliches Leben wurde durch Fähigkeiten wie Live Response und Live Discover im Rahmen der Endpoint-Detection-Response-Fähigkeit erleichtert. Die kürzlich eingeführte Drittanbieter-Integration hat sich als Lebensretter erwiesen. - Unser Team kann nun an bösartigen Erkennungen arbeiten und diese mithilfe der Untersuchungs-/Fälle-Funktion in Notizbücher protokollieren. - Die Fähigkeit, SHA-Werte mithilfe der Funktion für blockierte Elemente zu blockieren, hat uns erheblich dabei geholfen, das Schattenproblem anzugehen. Bewertung gesammelt von und auf G2.com gehostet.

Es wäre ideal, Reaktionsmaßnahmen für alle Drittanbieter-Integrationen mit dem Produkt verfügbar zu haben, anstatt nur für einige wenige. -Eine verfeinerte und detaillierte Berichterstattung über die XDR/EDR-Schnittstelle ist für die Erkennung notwendig. -Es sollte eine Option geben, Abfragen auszuführen, um Schwachstellen je nach CVE-ID zu erkennen. Bewertung gesammelt von und auf G2.com gehostet.

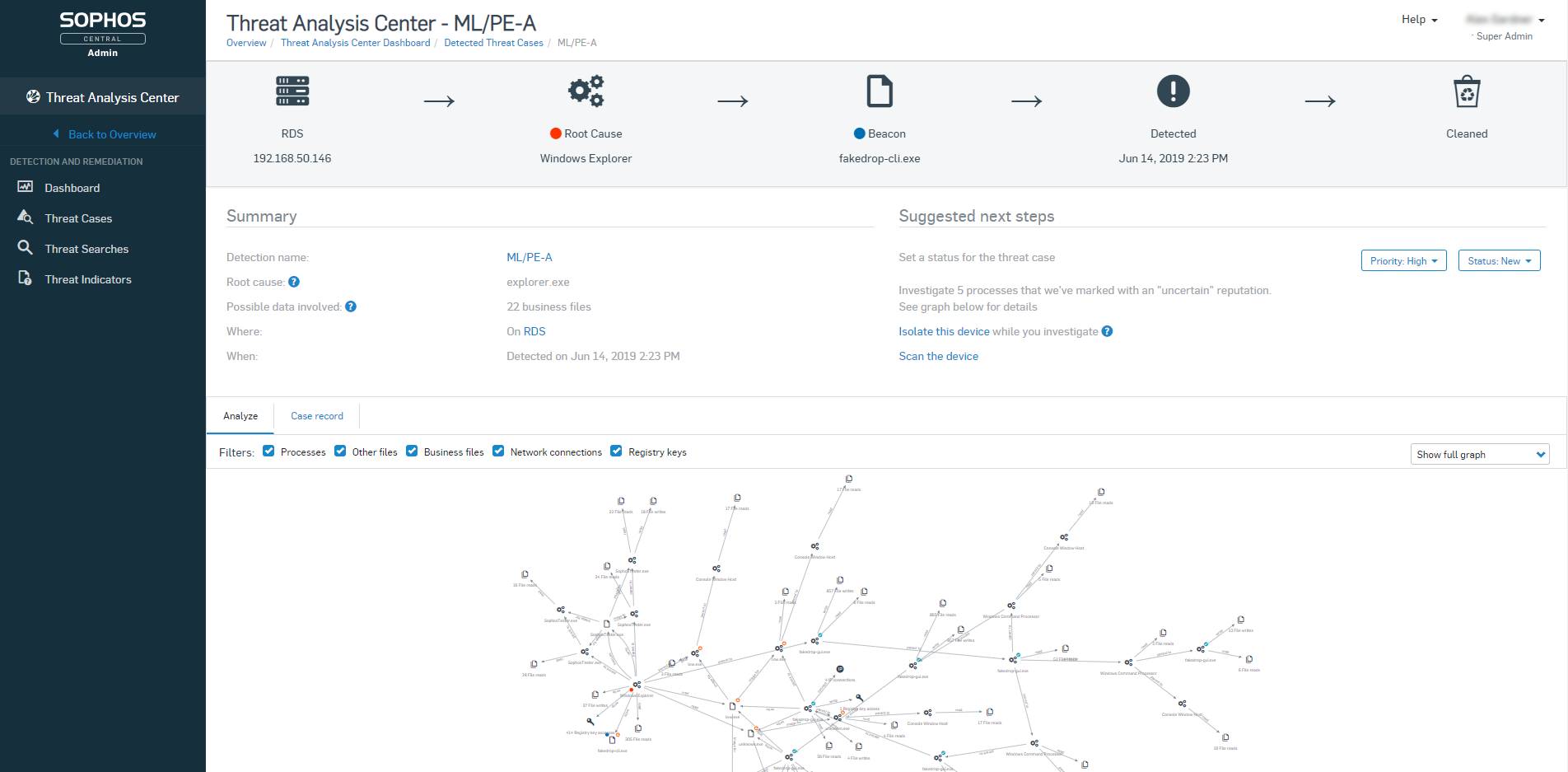

Ich mag die Funktionen von EDR, da es EDR-Fähigkeiten bietet, die es unserer Organisation ermöglichen, proaktiv nach Bedrohungen zu suchen, Sicherheitsvorfälle zu untersuchen und effektiver auf Verstöße zu reagieren. Zweitens mag ich die Ursachenanalyse, die uns hilft, die Ursachen von Angriffen zu verstehen und unsere Sicherheitslage zu verbessern. Insgesamt schätze ich den robusten Schutz vor einer Vielzahl von Bedrohungen, den proaktiven Ansatz zur Bedrohungserkennung und -reaktion sowie die einfache Verwaltung durch zentrale Administration. Bewertung gesammelt von und auf G2.com gehostet.

Eine Sache, die umfangreiche Funktionsvielfalt und die Konfigurationsmöglichkeiten in Intercept X, kann für Benutzer, die mit Endpoint-Sicherheitslösungen nicht vertraut sind, überwältigend sein. Es kann eine Lernkurve für Administratoren erfordern, um das Produkt effektiv zu konfigurieren und zu verwalten. Bewertung gesammelt von und auf G2.com gehostet.

Wir sind vollständig zufrieden mit Sophos Endpoint Protection mit Intercept X. Es hat effektiv Ransomware-Angriffe verhindert, einschließlich LockBit, Ryuk und ähnlichen Bedrohungen. Es hat konsequent potenzielle Sicherheitsverletzungen verhindert und sich als unsere Hauptverteidigung erwiesen. Da sich das Bedrohungsumfeld weiterentwickelt, behalten wir das Vertrauen in die Fähigkeit von Sophos, erstklassigen Schutz zu bieten. Ihr Engagement für die Produktentwicklung und das Vorankommen gegenüber den Gegnern stärkt unser Vertrauen in ihre Lösungen.

Seine Nutzung und Implementierung sind leicht zu verstehen, und der Kundensupport ist von extremer Qualität. Die Integration in die vorhandenen Teams war bequem und tragbar. Die Nutzung im Alltag ist dankenswert. Bewertung gesammelt von und auf G2.com gehostet.

Sophos ist sehr streng mit potenziell unerwünschten Anwendungen (PUA). Ich weiß, dass ich diese Art von Anwendungen nicht haben sollte, aber es zwingt mich, neue Ausnahmen zu erstellen, da sie manchmal notwendig sind.

Standardmäßig blockiert Sophos Proxys und Übersetzer, in einer Umgebung, in der Englisch nicht unsere Hauptsprache ist, zwingt mich dies, Ausnahmen für die Benutzer zu erstellen.

Sophos informiert die Benutzer nicht, ob es aktualisiert wurde, sodass sie sich nicht bewusst sind, dass sie ein Antivirus installiert haben. Bewertung gesammelt von und auf G2.com gehostet.

Verkehrserkennung: Analysiert vorab den gesamten HTTP- und HTTPS-Verkehr in Ihrem Unternehmen und überwacht verdächtigen Verkehr. Es stoppt den Verkehr, wenn es eine Bedrohung erkennt.

Webzugriffskontrolle: Ermöglicht die Kontrolle von bedrohlichem oder unnötigem Zugriff durch Personal im Unternehmen.

Anwendungskontrolle: Es kann die verwendeten Anwendungen kontrollieren.

Gerätekontrolle: Ermöglicht die Kontrolle von tragbaren Geräten (USB, externe Festplatte, DVD), die im Unternehmen verwendet werden oder verwendet werden können.

Verhinderung von Datenlecks (DLP): Verhinderung von Datenverlust durch zentral definierte Richtlinien.

Zentralisierte und benutzerfreundliche Managementkonsole

Automatische Synchronisation mit der Firewall

Kontrolle von Sicherheitsprodukten von Drittanbietern für Endpunkte Bewertung gesammelt von und auf G2.com gehostet.

Nummer eins in der Welt. Es gibt kein Merkmal, das ich nicht mag. Bewertung gesammelt von und auf G2.com gehostet.

Intercept X gibt uns die Gewissheit, dass unsere Endpunkte in Echtzeit vor Ransomware-Angriffen geschützt werden (die Angst davor ist etwas, das einen IT-Administrator nachts wach hält).

Wichtig ist, dass sowohl Signaturerkennungen als auch heuristische Scans genutzt werden, um Benutzer vor den neuesten Bedrohungen zu schützen und die Wiederherstellung von Dateien zu ermöglichen, wenn eine unautorisierte Verschlüsselung erkannt wird.

Die Bereitstellung und Verwaltung von Endpunkten ist ebenfalls besonders einfach und intuitiv, da die Endpoint-Software über die Cloud durch Sophos Central konfiguriert und installiert werden kann (was wir ständig nutzen). Wir können Bedrohungen leicht untersuchen und darauf reagieren, Webfilter-Ausnahmen konfigurieren und Update-/Scan-Zeitpläne festlegen. Die Endpoint-Software integriert sich auch gut und liefert nützliche Daten für die Verwendung mit unserer Sophos Firewall-Hardware.

Wenn Probleme auftreten, reagiert der Sophos-Support schnell und effizient. Bewertung gesammelt von und auf G2.com gehostet.

Intercept X hat einen relativ großen Speicherbedarf auf den Endgeräten und kann einige CPU-Zyklen verbrauchen, was bei älterer Hardware bemerkbar ist. Bewertung gesammelt von und auf G2.com gehostet.

Zuerst integriert es sich gut mit der anderen Software, die wir verwenden. Wir hatten sehr wenige Probleme damit, dass es die Arbeit der Menschen stört, wie wir es mit Symantec hatten. Das cloudbasierte Management ist sehr intuitiv. Man kann wirklich tief in jedes Problem mit dem XDR-Teil des Programms eintauchen. Die Bedrohungsjagd-Fähigkeiten sind wirklich beeindruckend, aber schwer zu nutzen. Ich habe festgestellt, dass Intercept X die meisten Probleme wie das Folgen von schlechten Links auf Websites verhindert. Intercept X ist sehr einfach bereitzustellen. Bewertung gesammelt von und auf G2.com gehostet.

Der XDR ist beeindruckend, aber nicht etwas, das man ab und zu verwenden kann und damit viel anfangen kann. Sie bieten kostenlose Online-Kurse an, aber ehrlich gesagt denke ich, dass der Kurs eher darauf ausgerichtet war, Sie dazu zu bringen, den MDR (Managed Detection Response) zu kaufen, indem er Ihnen zeigt, wie komplex er ist, anstatt Ihnen zu zeigen, wie man ihn benutzt. Bewertung gesammelt von und auf G2.com gehostet.

Sophos Intercept X Next-Gen Endpoint kommt mit beeindruckenden Funktionen wie Lockdown, die es Systemadministratoren ermöglichen, Serveraktivitäten vor der Ausführung gründlich zu überprüfen. Es zeichnet sich durch Echtzeit-Scanning aus, bietet umfassende Anpassungsmöglichkeiten für Richtlinien und besticht durch seine robusten Berichts- und Protokollfunktionen. Der Umgang mit diesem Produkt erfordert keine fortgeschrittenen Fähigkeiten. Es wurde ohne Probleme implementiert, es wurde als sehr benutzerfreundlich empfunden und der Support von Sophos war gut. Jetzt wird es in all unseren Niederlassungen eingesetzt.

Als ich vor einigen Jahren Sophos Intercept X zum ersten Mal erwarb, hatte ich Vorbehalte. Ich erkundete Optionen mit Trend Micro und anderen Anbietern, in Erwartung eines möglichen Wechsels, falls Probleme auftreten sollten.

Jedoch hat sich Sophos Intercept X als zuverlässiges und herausragendes Produkt erwiesen, das mir und meinem Team in allen Niederlassungen Sicherheit bietet. Bewertung gesammelt von und auf G2.com gehostet.

Manchmal funktioniert die Cache-Funktion der Hauptkonsole nicht. Man muss die Updates aus dem Internet abrufen. Bewertung gesammelt von und auf G2.com gehostet.

Ich schätze den zurückhaltenden Ansatz zum Schutz, den Sophos bietet. Es verschafft mir mehr Zeit. Die automatisierten Berichte bieten klare Sichtbarkeit der Gesundheit des Bestands, von Bedrohungen auf PCs bis hin zur allgemeinen Einhaltung der Richtlinien. Ich vertraue darauf, dass Sophos im Falle einer Bedrohung erkennt und/oder sich selbst isoliert. Die jährlichen Kontobewertungen, die von Sophos bereitgestellt werden, sind eine großartige Orientierungshilfe, um auf Kurs zu bleiben. Bewertung gesammelt von und auf G2.com gehostet.

Die AD-Integration entfernt nicht automatisch gelöschte Objekte in AD aus der Sophos-Konsole. Es handelt sich um eine einseitige Integration. Bewertung gesammelt von und auf G2.com gehostet.