162 Intruder Bewertungen

Gesamtbewertungsstimmung für Intruder

Melden Sie sich an, um die Bewertungsstimmung zu sehen.

- Wirklich einfach einzurichten

- Einfach zu verstehen

- Einfache Integration Bewertung gesammelt von und auf G2.com gehostet.

Für sie, ihre Fähigkeiten im Hinblick auf das Netzwerk zu verbessern. Bewertung gesammelt von und auf G2.com gehostet.

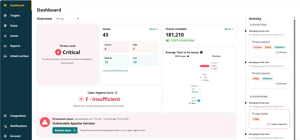

Ich stieß auf Intruder, als ich nach einem Schwachstellenscanner suchte, und war beeindruckt, wie benutzerfreundlich es im Vergleich zu anderen Optionen war. Trotz seiner Einfachheit bietet Intruder eine breite Palette von Funktionen und Integrationen, wobei Slack für uns am nützlichsten war. Wir hatten keine Probleme, es über ein benutzerfreundliches MSI-Skript in unsere Bereitstellungsprozesse zu integrieren.

Die Berichterstattung und das Portal machten es einfach, auf Informationen zuzugreifen, und die Schritte zur Behebung waren klar und prägnant. Die Benutzeroberfläche und die Berichterstattung waren ausgezeichnet, wobei die Zusammenfassung für Führungskräfte besonders präzise und verständlich für unser Führungsteam war. Insgesamt machte Intruder meine Arbeit viel einfacher und ich empfehle es sehr. Bewertung gesammelt von und auf G2.com gehostet.

Einige Agenten hörten manchmal auf zu reagieren, und die einzige Lösung war eine Neuinstallation. Dies wurde weiter dadurch erschwert, dass man dann 30 Tage warten musste, bis die Lizenz freigegeben wurde, bevor man sie erneut hinzufügen konnte. Dies machte auch das Neuaufsetzen von Laptops schwierig, da wir 30 Tage warten mussten, bis sie erneut hinzugefügt werden konnten.

Hoffentlich ist dies ein kurzfristiges Problem. Bewertung gesammelt von und auf G2.com gehostet.

Hin und wieder stößt man auf ein Unternehmen, das einem ein gutes Gefühl gibt.

Intruder ist diese Art von Unternehmen.

Ihr Kundenservice ist erstklassig und ihre begeisterte Bereitschaft, ihren Kunden zu helfen, ist eine willkommene Abwechslung.

Sie sind ein erstklassiges Unternehmen.

Es ist ihnen gelungen, die bedeutende Leistung des Nessus-Scanners zu nutzen und sie ihren Kunden auf äußerst benutzerfreundliche Weise zu präsentieren, die leicht zu navigieren ist.

Das Verwalten unserer Scans war unkompliziert und die resultierenden Informationen waren klar, detailliert und umfassend.

Es machte unsere Behebungen einfach.

Der Umgang mit Intruder auf allen Ebenen war ein Vergnügen. Bewertung gesammelt von und auf G2.com gehostet.

Alles hat gut funktioniert. Nichts zu bemängeln. Bewertung gesammelt von und auf G2.com gehostet.

Meine Erfahrung bisher war ausgezeichnet, die Weboberfläche ist "butterweich", einfach zu starten, einfach zu bedienen und erschwinglich. Ihr Support-Team war reaktionsschnell und hilfsbereit. Das Hinzufügen von Zielen, die Integration in unsere Cloud-Umgebung und die Integration mit JIRA waren sehr einfach. Sobald alle unsere Ziele eingerichtet waren, haben wir einen wöchentlichen Scan-Zeitplan erstellt, der fantastisch ist.

Eines meiner Lieblingsmerkmale ist jedoch die Integration mit Microsoft Teams und automatische Scans für aufkommende Bedrohungen. Zum Beispiel, wenn ich bereits mein Wochenende begonnen habe, wird Intruder.io manchmal auf eine neue Bedrohung aufmerksam. Es wird sofort einen neuen Scan unserer Infrastruktur starten, um zu erkennen, ob wir für diese neue Bedrohung anfällig sind. Es wird uns über Teams benachrichtigen, dass der Scan gestartet wird, und benachrichtigen, wenn er abgeschlossen ist und welche Ergebnisse vorliegen. So kann ich bei einer Sportveranstaltung meiner Kinder an einem Samstag sein und all diese Updates erhalten. Es fühlt sich an, als hätten wir einen virtuellen Mitarbeiter, der für uns arbeitet, uns vor neuen Bedrohungen schützt, nach ihnen scannt und uns dann beruhigt, dass alles in Ordnung ist.

Ich konnte ohne Kontaktaufnahme mit einem Vertriebsmitarbeiter kaufen. Ich konnte die Preisschieberegler auf ihrer Website verwenden, um den Plan zu erstellen, der für unser Unternehmen richtig ist. Bewertung gesammelt von und auf G2.com gehostet.

Dies könnte ein Verdienst von Intruder im Vergleich zu einer Abneigung sein. Wir haben zwei "Anomalien oder Schwachstellen" entdeckt, die möglicherweise Fehlalarme waren. Es gibt jedoch starke Hinweise darauf, dass es sich nicht um Fehlalarme handelte, sondern dass Intruder tatsächlich eine reale Anomalie erkannt hat. Zum Beispiel wurde eine UPNP-Exposition auf einer Azure-Ressource entdeckt, die keine VM ist, die wir kontrollieren oder auf die wir Zugriff haben. Wir führten unseren eigenen Scan durch und entdeckten dieselbe UPNP-Exposition, was die Ergebnisse von Intruder bestätigte. Der Befund verschwand am nächsten Tag bei einem Nachfolgescan mit Intruder. Nach der Zusammenarbeit mit dem Intruder-Team glauben wir, dass dies tatsächlich den "Mann hinter dem Vorhang" enthüllte, was bedeutet, dass Microsoft Azure-Infrastruktur sichtbar wurde, die niemals gesehen werden sollte. Obwohl wir nie wissen werden, was das war, könnte es ein Verdienst von Intruder sein, es gefunden und unsere Aufmerksamkeit darauf gelenkt zu haben. Bewertung gesammelt von und auf G2.com gehostet.

Wir haben früher automatisierte Schwachstellenscanner verwendet, aber seit der Unterstützung dafür beendet wurde, konnten wir keinen finden, der so einfach zu bedienen ist, bis wir intruder.io gefunden haben. So einfach einzurichten und mit einem 14-tägigen kostenlosen Testlauf Ihre Infrastruktur zu scannen. Erkennt schnell Systeme mit bekannten Schwachstellen in Ihren Produktions- und Büroumgebungen. Im Gegensatz zu früheren Systemen, die ich verwendet habe, konnten wir interne Scans unseres Produkts durchführen, um noch umfassender zu sein. Achten Sie darauf, die Preise genauer zu prüfen; nicht so teuer, wie es zunächst erscheinen würde. Bewertung gesammelt von und auf G2.com gehostet.

Authentifizierungslizenz nicht auf Produktionssystemen verwenden, intruder.io-Scans werden Daten innerhalb Ihres Systems im Rahmen der durchgeführten Tests ändern. Dies sollte offensichtlicher sein, zum Glück haben wir zuerst auf Staging-Systemen getestet. Bewertung gesammelt von und auf G2.com gehostet.

We have been using intruder.io for our company's vulnerability scans for a few years, and I am thoroughly impressed. First and foremost, the pricing is absolutely fantastic. The platform seamlessly integrates into our overall security toolbox, providing us with essential knowledge of the software that may be misconfigured or outdated. We can use the API to create our reporting of past scans, vulnerabilities, and how quickly we resolved the issue. The user-friendly interface makes it easy for our team to understand and address vulnerabilities effectively. Thanks to intruder.io, we now know that our systems are thoroughly tested and more secure. I highly recommend intruder.io to organizations seeking reliable and cost-effective security testing solutions. Bewertung gesammelt von und auf G2.com gehostet.

Unauthenticated website scans can take quite some time to complete. The nice thing is their support team was very responsive when questioned about the length of time. The only other thing is there is not a lot of historical data within reports, so we had to create our own. Bewertung gesammelt von und auf G2.com gehostet.

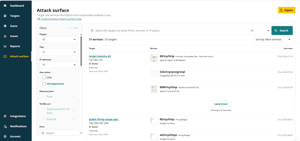

Wir suchten nach einem authentifizierten, umfassenden Schwachstellenscanner, und nach dem Testen der Plattform intruder.io fanden wir zahlreiche positive Merkmale, die sie zu einer herausragenden Option auf dem Markt machen.

Erstens die Qualität des Support-Teams. Das Team ist über die Chat-App leicht erreichbar und immer bereit, bei Fragen oder Bedenken zu helfen. Die Chat-App verfügt über eine Funktion, die den Verlauf des Gesprächs speichert, was es einfach macht, auf technische Diskussionen zurückzugreifen.

Ein weiteres bemerkenswertes Plus von Intruder.io ist die Umfassendheit der Ausgaben. Die Ergebnisse der Scans werden klar erklärt und kategorisiert, wobei die Behebung identifizierter Bedrohungen skizziert wird. Dies macht es einfach, die Schwachstellen zu verstehen und geeignete Maßnahmen zu ergreifen, um sie zu beheben. In Bezug auf die Benutzeroberfläche ist die Navigation intuitiv, und die Funktionen des Tools sind klar zugänglich. Bewertung gesammelt von und auf G2.com gehostet.

Ein potenzieller Nachteil von Intruder.io ist die 30-tägige Sperre für das Verschieben von Authentifizierungsdomänenzielen. Wenn ein Benutzer zu einer neuen Domäne oder einem neuen Ziel für Authentifizierungstests wechseln möchte, muss er 30 Tage warten, bevor er dies tun kann. Diese Einschränkung kann frustrierend sein, insbesondere wenn ein Domänenwechsel erforderlich ist. Bewertung gesammelt von und auf G2.com gehostet.

Es war sehr einfach, es für unsere Webanwendungen einzurichten. Bewertung gesammelt von und auf G2.com gehostet.

Ich wünschte, die Scans wären schneller. Ich wünschte auch, es gäbe mehr Details in den Berichten. Bewertung gesammelt von und auf G2.com gehostet.

Intruder bietet ein gutes Preis-Leistungs-Verhältnis. Die Kosten für ihre Dienstleistungen sind niedriger als bei den meisten Wettbewerbern, aber lassen Sie sich nicht täuschen, dass Sie ein minderwertiges Produkt erhalten. Ihr Kundenservice und Produktteam sind unübertroffen. Der Kundenservice ist immer in kurzer Zeit erreichbar und professionell in allen meinen Interaktionen mit ihnen. Das Produktteam hat ein Feedback-Forum, in dem Endbenutzer des Produkts über Produktverbesserungen diskutieren und abstimmen können, um ihre geschäftlichen Anforderungen zu erfüllen. Bewertung gesammelt von und auf G2.com gehostet.

Die API kann nicht tief in die Details von Assets und deren zugehörigen Schwachstellen eintauchen. Unsere Geschäftsanforderungen haben sich dahingehend geändert, dass wir von einer riesigen Liste von Schwachstellen zu einem Bedarf an der Filterung bestimmter Schwachstellen und ihrer zugehörigen Assets aus Effizienzgründen übergegangen sind. Bewertung gesammelt von und auf G2.com gehostet.

Diese Plattform ermöglicht es meinem Team, keine Zeit mit Tests gegen bekannte Schwachstellen zu verschwenden und sich auf die Härtung unserer Dienste und Lösungen zu konzentrieren.

Intruder bietet auch einen großen Vorteil bei der proaktiven Änderungsdetektion, indem es benachrichtigt, wenn neue Instanzen oder Hosts erkannt werden, sowie über eventuelle Schwachstellen, die sie haben könnten, was ein agileres Änderungsmanagement ermöglicht. Dies ermöglicht es den Teams auch, positiv zu lernen und sich schneller zu bewegen. Bewertung gesammelt von und auf G2.com gehostet.

Sobald eine Bedrohung erkannt wird, wäre es schön, wenn es einen Knopf bei der erkannten Bedrohung gäbe, der es den Kunden ermöglicht, erneut zu testen und zu validieren, dass ihre Lösung die Schwachstelle behoben hat, ohne einen ungeplanten vollständigen Penetrationstest durchführen zu müssen, um das Problem zu klären. Dies verlangsamt den Behebungsprozess. Ein Knopf, der diese eine Schwachstelle überprüfen und klären kann, würde eine schnellere Zykluszeit bedeuten und sicherlich weniger Kosten für Intruder aus einer Cloud-Computing-Perspektive. Bewertung gesammelt von und auf G2.com gehostet.