Top-bewertete CyberArk Privileged Access Manager Alternativen

Ich mag die Art und Weise, wie wir sicher mit den Servern verbinden können und die Aktivität ausführen können, ohne uns um Cyberangriffe oder Sicherheitsbedrohungen sorgen zu müssen, und die Implementierung ist auch sehr einfach. Bewertung gesammelt von und auf G2.com gehostet.

Manchmal hatte ich das Gefühl, dass ich nach dem Einloggen in MFA mit SSO keine Verbindung zu Servern herstellen konnte. Es wird angezeigt, dass der Benutzername oder das Passwort falsch ist. Bewertung gesammelt von und auf G2.com gehostet.

63 von 64 Gesamtbewertungen für CyberArk Privileged Access Manager

Gesamtbewertungsstimmung für CyberArk Privileged Access Manager

Melden Sie sich an, um die Bewertungsstimmung zu sehen.

It can take care of automatic password rotation and comes with good security features such as one time password, password change on check out and one can do remote connection to many protocols such as http, RDP, ssh, databse etc Bewertung gesammelt von und auf G2.com gehostet.

Product is too fragile, upgrades always breaks the product and never goes smoothly. Customer support needs to improve a lot. Integration was also troublesome. Bewertung gesammelt von und auf G2.com gehostet.

CyberArk ist eine SAAS-basierte Anwendung, die zur Verwaltung aller privilegierten Anwendungen, zur Speicherung von Geheimnissen und für andere Dienste verwendet wird. Bewertung gesammelt von und auf G2.com gehostet.

Die Passwortrotation muss im Vergleich zu anderen Privilegienzugriffsverwaltungstools wie Delinea/Thycotic Secret Servers etwas verbessert werden. Bewertung gesammelt von und auf G2.com gehostet.

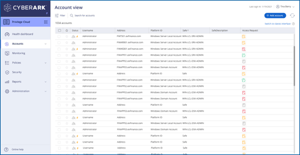

Die Nutzung der Accounts Discovery-Funktion innerhalb von CyberArk zusammen mit seiner REST-API hat die Erkennung, Sortierung und das Onboarding neuer privilegierter Konten automatisiert, wodurch Arbeitsstunden eingespart werden, die früher für das Aufspüren und manuelle Hinzufügen von Konten aufgewendet wurden. Bewertung gesammelt von und auf G2.com gehostet.

Ich glaube, das einzige, was mir an CyberArk nicht gefallen hat, war die Produktdokumentation. Als Administrator war es schwierig, mit den bisherigen Dokumentationsmethoden spezifische Verfahren zu finden. Dieses Problem wurde mit der webbasierten Dokumentation stark verbessert. Bewertung gesammelt von und auf G2.com gehostet.

CyberArk-Fähigkeiten zur Verwaltung der Authentifizierung sind wirklich stark. Es kann jedem Unternehmen helfen, komplexe Regeln zur Verwaltung der Sitzung einzurichten und sie auch zu überwachen. Bewertung gesammelt von und auf G2.com gehostet.

CyberArk-Redundanz ist schwer zu verwalten. Manchmal muss man sie nach einem Ausfall manuell hochfahren. Bewertung gesammelt von und auf G2.com gehostet.

CyberArk ist eines der besten Privilege Access Management-Tools, das verwendet wird, um den Zugriff auf Administratoranmeldedaten je nach Bedarf zu aktivieren oder zu deaktivieren. Wir können es problemlos in das Zugriffsmanagement von Drittanbieteranwendungen integrieren. Bewertung gesammelt von und auf G2.com gehostet.

CyberArk-Tools melden sich immer wieder ab und manchmal wird das Passwort nicht gemäß der organisatorischen Richtlinie aktualisiert, die für das Zurücksetzen des Passworts eingerichtet wurde. Bewertung gesammelt von und auf G2.com gehostet.

CyberArk PAM ist tatsächlich großartig für die Skalierung. Wenn Sie ein wenig erfahrener Benutzer sind, kann die Implementierung zusätzlicher Komponenten etwas schwierig erscheinen, aber wenn Sie alle Schritte befolgen, können Sie sicher sein, dass alles gut funktionieren wird. Bewertung gesammelt von und auf G2.com gehostet.

Eigentlich ist die PTA-Komponente etwas, das mich manchmal wirklich irritiert. Der erste Grund ist, dass es sich um eine Unix-Komponente handelt und ich kein Unix-Spezialist bin. Daher verhält sie sich manchmal auf unverständliche Weise. Bewertung gesammelt von und auf G2.com gehostet.

Sitzungsüberwachung und Isolierung, Passwortverwaltung (automatisierte Rotation, Abgleich). Die Remediationsfähigkeiten sind einer der stärksten Punkte in CyberArk PAM. Bewertung gesammelt von und auf G2.com gehostet.

Die Verwaltung kann ziemlich schwierig sein und erfordert viel Erfahrung. Bewertung gesammelt von und auf G2.com gehostet.

When implemented correctly, it can reduce risk of credential compromise, but people should be ready to put the effort into making this work as intended and not having it become a "storage" facility. Bewertung gesammelt von und auf G2.com gehostet.

It's really more about the organization where support has not been as good as I would've hoped. A "large" org should have the capability to go directly to a higher level support tier when issues arise. Also, account personel could be more responsive to customer requests and needs. We tried a TAM in the past, and that didn't work out. A contnual check in with customers on a technical and non-technical basis is needed to help drive customer product ROI and vendor product development. Bewertung gesammelt von und auf G2.com gehostet.

There is no limit to the integrations as you can implement all sort of bespoke plugins and integrations.

Can be deployed in hybrid self-hosted on-prem and private cloud environments.

Supports the cross-border restrictions by allowing the deployment of as many satellites as required. Bewertung gesammelt von und auf G2.com gehostet.

It's based on a vaulting passwords approach, which is a perfect use case for last resort accounts.

However for business as usual tasks it's better to implement fine grained just in time solutions.

To cover all the security use cases, it has to be combined with additional solutions like CyberArk Identity or CyberArk Conjur. Bewertung gesammelt von und auf G2.com gehostet.

Its one of the secure PAM application where vault has not directly access has been given, all the access to vault is through its internal tool like CPAM, PVWA, PrivateArk etc.

Cloud solution also provided which is now a days good option for many orgnization. Bewertung gesammelt von und auf G2.com gehostet.

I feel reporting is still not matured in CyberArk and as nobody can connect to its own DB so custom reports cannot be produced as per customer requirement which need to check by CyberArk. Bewertung gesammelt von und auf G2.com gehostet.