Video-Reviews

313 Absolute Secure Endpoint Bewertungen

Gesamtbewertungsstimmung für Absolute Secure Endpoint

Melden Sie sich an, um die Bewertungsstimmung zu sehen.

Absolutes Automatisierungsdienste sind das, was es wirklich auszeichnet. Geo-Tracking ist äußerst wichtig, und wenn ein System den eingezäunten Bereich verlässt, können wir es fast sofort automatisch einfrieren lassen. Zusätzliche Pläne ermöglichen es Absolute sogar, regelmäßig Ihren Sicherheits-Stack auf Endgeräten zu validieren, um sicherzustellen, dass er installiert und auf dem neuesten Stand ist. All dies ist äußerst wichtig in einer Welt, in der immer mehr Arbeitnehmer remote oder unterwegs sind. Bewertung gesammelt von und auf G2.com gehostet.

Bisher ist der einzige Nachteil, den wir hatten, dass die Agenten sich anfangs einchecken. Es gibt auch manchmal eine Verzögerung zwischen dem Zeitpunkt, zu dem das System außerhalb des Geofence erkannt wird, und dem Zeitpunkt, zu dem dies an Absolute gemeldet wird. Meistens hat es mit dem Intervall der Datenübertragung zu tun, und das Absolute-Team hat großartig mit uns zusammengearbeitet, um diesen Service zu verbessern. Bewertung gesammelt von und auf G2.com gehostet.

Absolute Secure Endpoint bietet eine benutzerfreundliche Oberfläche, die leicht zu navigieren ist, während sie gleichzeitig erfahrenen Benutzern die Möglichkeit gibt, komplexere Werkzeuge zu nutzen. Bewertung gesammelt von und auf G2.com gehostet.

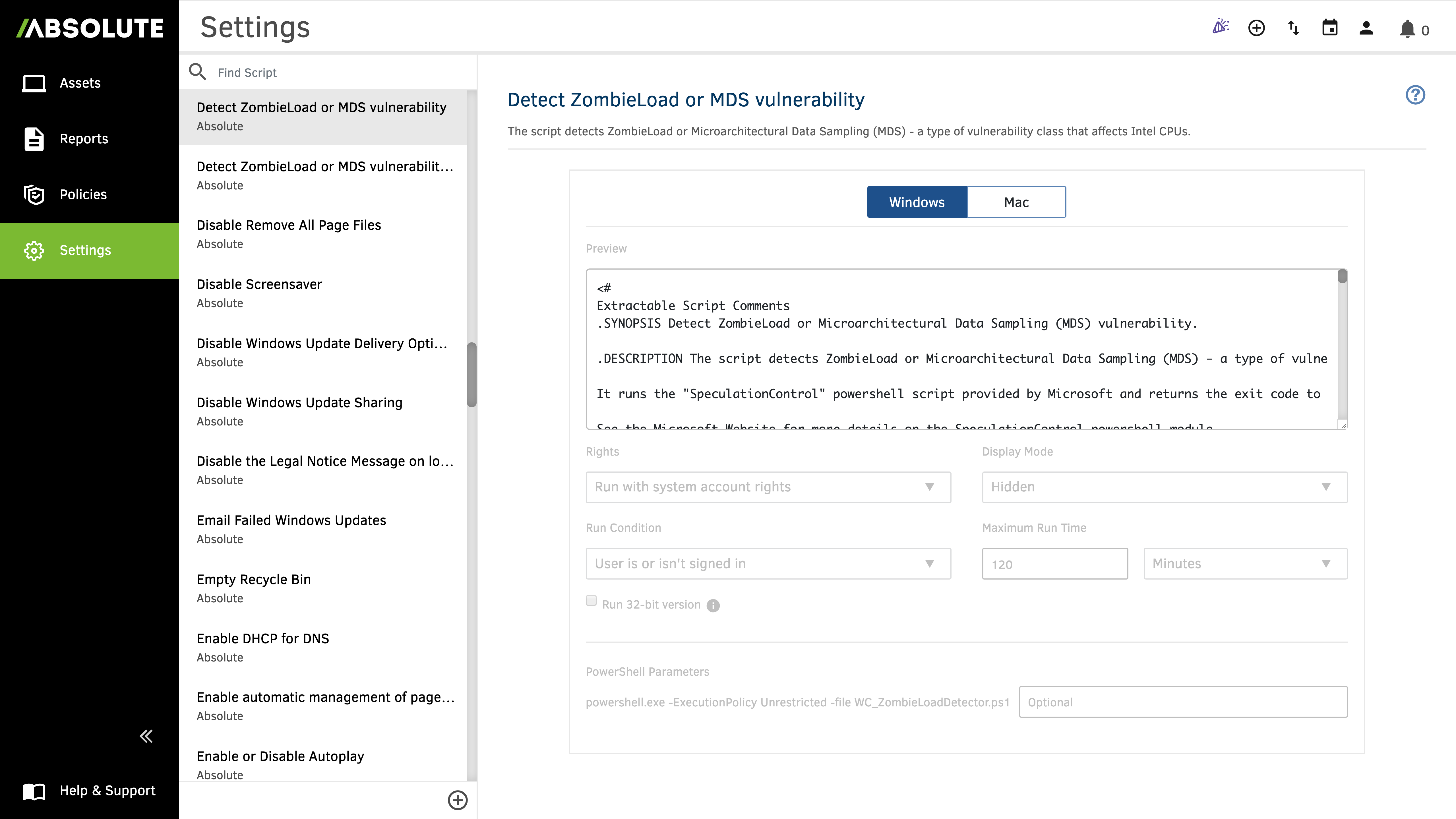

Absolute Secure Endpoint ist etwas zu kompliziert, wenn es darum geht, Skripte und Programme wie Powershell-Skripte zu übertragen. Bewertung gesammelt von und auf G2.com gehostet.

- Ease of visibility of the endpoints.

- Ability to completely lock-out the computer

- The ability to recover even after re-imaging the computer.

- The ability to completely wipe the computer if lose or misplaced. Bewertung gesammelt von und auf G2.com gehostet.

- Inability to remotely control the computer in terms of RDP session. Bewertung gesammelt von und auf G2.com gehostet.

Meine Abteilung hat Absolute verwendet, um zahlreiche verlorene und/oder gestohlene Geräte einwandfrei aufzuspüren. Bewertung gesammelt von und auf G2.com gehostet.

Ich hatte nie Probleme mit Absolute, daher kann ich diese Frage nicht richtig beantworten. Bewertung gesammelt von und auf G2.com gehostet.

Secure tracking and locking down of endpoints. Sensitive data reporting. Machine information and connection history. Bewertung gesammelt von und auf G2.com gehostet.

I wish that automations had more flexibility, for example, using automations with custom data points. Bewertung gesammelt von und auf G2.com gehostet.

Absolute is reliable in reporting on edpoint status. It gives us assurance that we will be able to track devices even if they are lost or stolen in a way that many other tools can't. Bewertung gesammelt von und auf G2.com gehostet.

Limited functionallity for making configuration changes such as installing new applications or patching. Bewertung gesammelt von und auf G2.com gehostet.

Ich habe alles versucht, um den von Absolute bereitgestellten Endpunktschutz zu umgehen, und er griff immer ein und schützte die Maschine vor unbefugter Nutzung. Bewertung gesammelt von und auf G2.com gehostet.

Einige Funktionen sind auf älteren Plattformen nicht verfügbar, aber wenn Sie neue Vermögenswerte schützen möchten, werden wahrscheinlich alle Funktionen verfügbar sein. Bewertung gesammelt von und auf G2.com gehostet.

Was ich an absolut sicheren Endpunkten am meisten mag, ist ihre mühelose Einführung in unserer Organisation, die nahtlose Integration und robusten Schutz bietet, ohne bestehende Arbeitsabläufe zu stören. Der After-Sales-Support war ebenfalls hervorragend. Wir verwenden dieses Produkt jeden Tag in unserer Umgebung. Bewertung gesammelt von und auf G2.com gehostet.

Es gibt nicht viel an dieser Anwendung auszusetzen, außer dass es eine Verbesserung bei der Filterung der Daten geben könnte. Bewertung gesammelt von und auf G2.com gehostet.

Die Tatsache, dass man das Gerät in Echtzeit verfolgen kann und den genauen Standort sowie die Netzwerkinformationen kennt, die es gerade verwendet. Ein entscheidender Faktor im Falle eines Verlusts (was sehr häufig vorkommt). Ein weiterer sehr wichtiger Punkt, der es wert ist, Absolute zu verwenden, ist die Tatsache, dass es weiterhin verfolgbar bleibt, selbst wenn versucht wird, es zu formatieren. Bewertung gesammelt von und auf G2.com gehostet.

Es sollte möglich sein, ein Gerät zu entfernen, wenn es nicht mehr Teil unseres IT-Bestands ist. Sie sollten auch die Massenintegrationsdateien überprüfen, um es zu ermöglichen, ein Attribut zu Geräten mit demselben Kriterium hinzuzufügen. Ich habe ein Ticket zu dieser Möglichkeit eröffnet, aber bisher wurde nicht geantwortet. Bewertung gesammelt von und auf G2.com gehostet.

Ich schätze es, IP-Nummern verfolgen zu können und manchmal sogar den Artikel zu einer Adresse zu verfolgen. Es gab viele Male, in denen ich mit Eltern kommunizieren musste, um über den Wechsel von Geräten zwischen Geschwistern, die letzte Person, die sich angemeldet hat, und Ähnliches zu sprechen. Es machte oft die Dinge einfacher zu sehen, wenn zwei Schüler unwissentlich Geräte tauschten. Bewertung gesammelt von und auf G2.com gehostet.

Nicht immer hatte ich die Erlaubnis, Adressen zu sehen, aber wenn ich sie hatte, war es angenehm und direkt. Bewertung gesammelt von und auf G2.com gehostet.