Avaliações 162 Intruder

Sentimento Geral da Revisão para Intruder

Entre para ver o sentimento das avaliações.

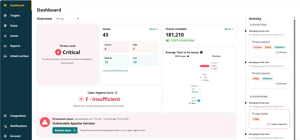

Encontrei o Intruder enquanto procurava por um scanner de vulnerabilidades e fiquei impressionado com o quão amigável ele era em comparação com outras opções. Apesar de sua simplicidade, o Intruder oferece uma ampla gama de recursos e integrações, sendo o Slack o mais útil para nós. Não tivemos problemas para integrá-lo em nossos processos de implantação através de um script MSI fácil de usar.

Os relatórios e o portal facilitaram o acesso às informações e os passos de remediação eram claros e concisos. A interface e os relatórios eram excelentes, com o resumo executivo sendo particularmente preciso e compreensível para nossa equipe executiva. No geral, o Intruder tornou meu trabalho muito mais fácil e eu o recomendo altamente. Análise coletada por e hospedada no G2.com.

Alguns agentes às vezes paravam de responder e a única solução era uma reinstalação, isso era ainda mais complicado por ter que esperar 30 dias para que a licença fosse liberada antes de ser readicionada, isso também tornava a re-imagem de laptops difícil, pois tínhamos que esperar 30 dias para que fossem readicionados. Análise coletada por e hospedada no G2.com.

De vez em quando, você encontra uma empresa que lhe dá uma boa sensação.

Intruder é esse tipo de empresa.

O serviço ao cliente deles é de primeira qualidade e sua disposição entusiástica para ajudar seus clientes é um sopro de ar fresco.

Eles são de primeira classe.

Eles conseguiram aproveitar o poder significativo do scanner Nessus e apresentá-lo de uma maneira extremamente amigável para seus clientes, que é fácil de navegar.

Gerenciar nossas varreduras foi simples e as informações resultantes foram claras, detalhadas e abrangentes.

Isso tornou nossas remediações fáceis.

Lidar com a Intruder em todos os níveis foi um prazer. Análise coletada por e hospedada no G2.com.

Tudo funcionou bem. Nada para não gostar. Análise coletada por e hospedada no G2.com.

Minha experiência até agora tem sido excelente, a interface web é "extremamente suave", fácil de começar, fácil de usar e acessível. O pessoal de suporte tem sido responsivo e prestativo. Adicionar alvos, integrar com nosso ambiente de nuvem e integrar com o JIRA foram muito simples. Uma vez que todos os nossos alvos estavam configurados, criamos um cronograma de varredura semanal que é fantástico.

No entanto, um dos meus recursos favoritos é a integração com o Microsoft Teams e as varreduras automáticas para ameaças emergentes. Por exemplo, se eu já comecei meu fim de semana, às vezes o Intruder.io se torna ciente de uma ameaça emergente. Ele imediatamente inicia uma nova varredura de nossa infraestrutura para detectar se estamos vulneráveis a essa nova ameaça. Ele nos notifica via Teams que está iniciando a varredura, e notifica quando completa e quais foram os achados. Assim, posso estar em um evento esportivo infantil em um sábado e receber todas essas atualizações. Parece que temos um funcionário virtual trabalhando para nós, cuidando das novas ameaças, escaneando-as e depois nos tranquilizando de que estamos seguros.

Fui capaz de comprar sem contatar um representante de vendas. Fui capaz de usar os controles deslizantes de preços no site deles para construir o plano que é certo para o nosso negócio. Análise coletada por e hospedada no G2.com.

Isso pode ser um crédito para o Intruder em vez de uma aversão. Vou explicar. Detectamos 2 "anomalias ou vulnerabilidades" que podem ter sido falsos positivos. No entanto, há fortes evidências que sugerem que não foram falsos positivos, mas que o Intruder realmente detectou uma anomalia no mundo real. Por exemplo, ele detectou exposição UPNP em um recurso do Azure que não é uma VM que controlamos ou temos visibilidade. Realizamos nossa própria varredura e detectamos a mesma exposição UPNP, validando as descobertas do Intruder. A descoberta desapareceu no dia seguinte em uma varredura de acompanhamento usando o Intruder. Depois de trabalhar com a equipe do Intruder, acreditamos que isso realmente revelou o "homem por trás da cortina", ou seja, a infraestrutura do Microsoft Azure que nunca deveria ser vista. Embora nunca saibamos o que foi isso, pode ser um crédito para o Intruder por encontrá-lo e chamar nossa atenção para isso. Análise coletada por e hospedada no G2.com.

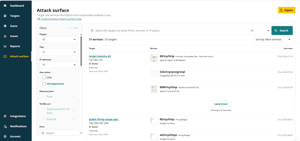

Costumávamos executar scanners de vulnerabilidades automatizados, mas desde que o suporte para isso terminou, não conseguimos encontrar um tão fácil de usar até encontrarmos o intruder.io. Tão simples de configurar e começar a escanear sua infraestrutura com um teste gratuito de 14 dias. Identifica rapidamente sistemas com vulnerabilidades conhecidas dentro dos seus ambientes de produção e escritório. Ao contrário dos sistemas anteriores que usei, conseguimos executar varreduras internas do nosso produto para sermos ainda mais abrangentes. Verifique os preços mais de perto; não é tão caro quanto parece inicialmente. Análise coletada por e hospedada no G2.com.

A licença de autenticação não deve ser usada em sistemas de produção, os scans do intruder.io alterarão dados dentro do seu sistema como parte dos testes que estão sendo executados. Isso deveria ser mais óbvio, sorte que testamos primeiro em sistemas de staging. Análise coletada por e hospedada no G2.com.

We have been using intruder.io for our company's vulnerability scans for a few years, and I am thoroughly impressed. First and foremost, the pricing is absolutely fantastic. The platform seamlessly integrates into our overall security toolbox, providing us with essential knowledge of the software that may be misconfigured or outdated. We can use the API to create our reporting of past scans, vulnerabilities, and how quickly we resolved the issue. The user-friendly interface makes it easy for our team to understand and address vulnerabilities effectively. Thanks to intruder.io, we now know that our systems are thoroughly tested and more secure. I highly recommend intruder.io to organizations seeking reliable and cost-effective security testing solutions. Análise coletada por e hospedada no G2.com.

Unauthenticated website scans can take quite some time to complete. The nice thing is their support team was very responsive when questioned about the length of time. The only other thing is there is not a lot of historical data within reports, so we had to create our own. Análise coletada por e hospedada no G2.com.

Estávamos em busca de um scanner de vulnerabilidades autenticado e abrangente, e após testar a plataforma intruder.io, encontramos inúmeras características positivas que a tornam uma opção de destaque no mercado.

Primeiramente, a qualidade de sua equipe de suporte. A equipe está prontamente disponível via o aplicativo de chat e está sempre disposta a ajudar com quaisquer dúvidas ou preocupações. O aplicativo de chat possui um recurso que salva o histórico da conversa, facilitando a referência a qualquer discussão técnica.

Outro ponto positivo notável do Intruder.io é a abrangência dos resultados. Os resultados das varreduras são claramente explicados e categorizados, com a remediação de quaisquer ameaças identificadas delineada. Isso facilita a compreensão das vulnerabilidades e a tomada de medidas apropriadas para corrigi-las. Em relação à interface do usuário, a navegação é intuitiva e os recursos da ferramenta são claramente acessíveis. Análise coletada por e hospedada no G2.com.

Um potencial negativo do Intruder.io é o bloqueio de 30 dias na mudança de alvos de domínio de autenticação. Se um usuário quiser mudar para um novo domínio ou alvo para testes de autenticação, ele deve esperar 30 dias antes de poder fazê-lo. Essa limitação pode ser frustrante, especialmente se a mudança de domínios for um requisito. Análise coletada por e hospedada no G2.com.

Foi muito fácil configurar para nossas aplicações web. Análise coletada por e hospedada no G2.com.

Eu gostaria que as digitalizações fossem mais rápidas. Eu também gostaria que houvesse mais detalhes nos relatórios. Análise coletada por e hospedada no G2.com.

Intruder oferece um bom valor. O custo de seus serviços é menor do que a maioria dos concorrentes, mas não se deixe enganar pensando que você está recebendo um produto inferior. Suas equipes de Suporte ao Cliente e Produto são imbatíveis. O suporte ao cliente é sempre acessível em um curto espaço de tempo e profissional em todas as minhas interações com eles. A equipe de produto possui um fórum de feedback onde os usuários finais do produto podem discutir e votar em melhorias do produto para atender às necessidades de seus negócios. Análise coletada por e hospedada no G2.com.

A API não pode se aprofundar nos detalhes dos ativos e suas vulnerabilidades associadas. As necessidades do nosso negócio mudaram de precisar de uma lista gigante de vulnerabilidades para querer filtrar vulnerabilidades específicas e seus ativos associados por razões de eficiência. Análise coletada por e hospedada no G2.com.

Esta plataforma permite que minha equipe não perca tempo testando contra vulnerabilidades conhecidas e se concentre no fortalecimento de nossos serviços e soluções.

O Intruder também oferece um grande benefício na detecção proativa de mudanças, onde ele avisará quando novas instâncias ou hosts forem detectados, bem como quaisquer vulnerabilidades que possam ter, permitindo uma gestão de mudanças mais ágil. Isso também permite que as equipes aprendam de forma positiva e se movam mais rapidamente. Análise coletada por e hospedada no G2.com.

Uma vez que uma ameaça é detectada, seria bom se houvesse um botão na ameaça detectada para permitir que os clientes retestem e validem que sua correção resolveu a vulnerabilidade sem ter que executar um teste de penetração completo não programado para resolver o problema. Isso desacelera o processo de remediação. Ter um botão que possa verificar e limpar essa única vulnerabilidade significaria um tempo de ciclo mais rápido e, tenho certeza, menos despesas para o Intruder do ponto de vista de computação em nuvem. Análise coletada por e hospedada no G2.com.