O que é análise de logs?

A análise de logs fornece visibilidade sobre o desempenho da infraestrutura de TI e das pilhas de aplicativos. Ela revisa e interpreta logs produzidos por servidores, redes, sistemas operacionais e aplicativos.

Logs são documentações com carimbo de data/hora de um sistema de computador específico. Eles frequentemente incluem dados de séries temporais transmitidos em tempo real, utilizando coletores ou arquivos para análise subsequente. A análise de logs informa os usuários sobre o desempenho do sistema e pode apontar possíveis problemas, como falhas de segurança ou falhas de hardware iminentes.

Muitas empresas usam software de análise de logs para documentar efetivamente arquivos de log de aplicativos para uma melhor análise.

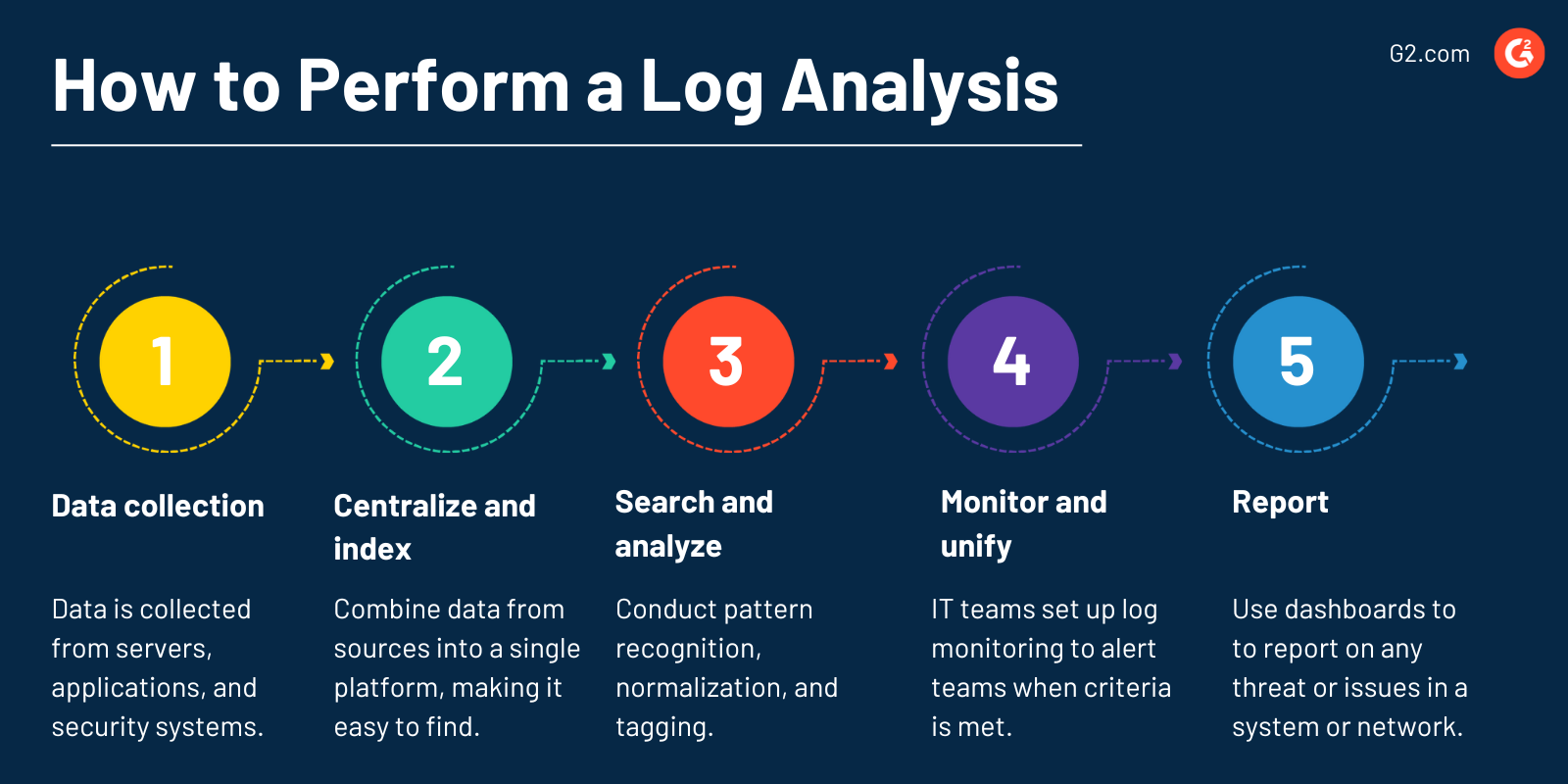

Como realizar uma análise de logs

A análise de logs examina dados de logs produzidos por sistemas de computador, aplicativos e dispositivos de rede para resolver problemas de segurança, conformidade e desempenho do sistema.

Segue estas etapas:

- Coleta de dados. As equipes de TI instalam um coletor para reunir dados de fontes como servidores, aplicativos e sistemas de segurança. Através de uma rede ativa, os arquivos de log são transmitidos para um coletor de logs ou mantidos em arquivos para análise subsequente.

- Centralizar e indexar. Para tornar o processo de busca e análise mais eficiente, os profissionais combinam dados de todas as fontes de logs em uma única plataforma. Logs tornam-se acessíveis após a indexação, para que a equipe de segurança e TI possa facilmente encontrar os dados necessários.

- Buscar e analisar. Reconhecimento de padrões, normalização, marcação e análise de correlação ajudam a buscar e analisar logs.

- Monitorar e notificar. Usando aprendizado de máquina e análises, as organizações de TI configuram monitoramento de logs automático e em tempo real para alertar suas equipes quando atendem a critérios específicos. Com a ajuda da automação, muitos logs em sistemas e aplicativos podem ser monitorados continuamente.

- Relatar. As equipes de TI utilizam painéis personalizados reutilizáveis para relatar qualquer ameaça ou problema de desempenho em um sistema ou rede. Somente membros da equipe que precisam saber podem acessar logs de segurança privados e análises.

Benefícios da análise de logs

A análise de logs é uma ferramenta crucial para sistemas de computador bem mantidos e seguros. As organizações podem proteger seus sistemas e garantir conformidade com as leis do setor, utilizando os insights descobertos através da análise de logs. Aqui estão outras maneiras pelas quais a análise de logs beneficia as empresas.

- Melhoria na resolução de problemas. Empresas que monitoram e analisam logs rotineiramente identificam rapidamente problemas. Elas identificam problemas com ferramentas sofisticadas de análise de logs, reduzindo consideravelmente o tempo e o custo da solução.

- Melhoria na cibersegurança. As organizações podem encontrar anomalias, conter ameaças e priorizar soluções mais rapidamente, revisando e analisando logs regularmente.

- Melhoria na satisfação do cliente. As empresas podem garantir que todas as ferramentas e programas voltados para o cliente estejam totalmente funcionais e seguros, usando a análise de logs. As empresas podem identificar imediatamente distúrbios ou prevenir problemas com a análise consistente e proativa de eventos de logs.

- Melhor desempenho do sistema. As empresas podem encontrar gargalos, limitações de recursos e outros problemas de desempenho do sistema. Elas podem então otimizar seus sistemas e melhorar o desempenho, resolvendo esses problemas.

- Conformidade. Várias leis do setor exigem que as empresas monitorem e revisem sua infraestrutura de TI. Fornecendo um registro da atividade do sistema, a análise de logs ajuda as organizações a atender a essas exigências.

- Economia de custos. A análise de logs ajuda as organizações a reduzir o tempo de inatividade, diminuir os custos de suporte e maximizar a utilização de recursos, levando a economias de custos.

Técnicas de análise de logs

Com dados em volumes massivos, é impraticável para especialistas em TI manter e analisar logs manualmente em um vasto ambiente tecnológico. Um sistema de gerenciamento de logs automatiza fases-chave na coleta, formatação e análise de dados. Abaixo estão algumas técnicas que os profissionais de TI empregam para analisar logs.

- Normalização garante que todas as informações no log de transações estejam formatadas de forma consistente, incluindo endereços IP e carimbos de data/hora.

- Identificação de padrões distingue entre eventos rotineiros, anomalias e filtra eventos com base em um livro de padrões.

- Tags e classificações atribuem palavras-chave para agrupar eventos e examinar ocorrências relacionadas ou semelhantes juntas.

- Pesquisa correlacional coleta dados de logs de várias fontes e os analisa de uma só vez usando análises de logs.

- Ignorância artificial omite entradas que são irrelevantes para a funcionalidade ou saúde do sistema.

Aplicações de análise de logs

As aplicações de análise de logs geralmente se enquadram em três grupos principais, detalhados aqui:

- Monitoramento. Logs ajudam profissionais de TI a rastrear como um produto ou serviço é usado, principalmente por razões de segurança. As equipes podem identificar padrões de uso prejudiciais ao examinar os logs.

- Auditoria. Logs facilitam auditorias, especialmente no setor financeiro. Por exemplo, no caso de uma troca supervisionada que permite aos usuários negociar entre diferentes moedas, os reguladores podem solicitar acesso aos logs da troca para revisar o histórico de transações.

- Depuração. Programadores usam logs relevantes para detectar quaisquer ameaças ou defeitos em um produto ou serviço e tomar as medidas necessárias para corrigi-los.

Análise de logs vs. gerenciamento de desempenho de aplicativos (APM)

A análise de logs e o gerenciamento de desempenho de aplicativos otimizam o desempenho de aplicativos. No entanto, seus propósitos são diferentes.

Análise de logs foca no manuseio dos dados de logs. Ela serve como um pré-requisito para um gerenciamento de desempenho de aplicativos mais amplo.

Gerenciamento de desempenho de aplicativos (APM) visa melhorar o desempenho geral de um aplicativo. A análise de logs apoia o APM com dados de logs, capacitando as equipes de TI a corrigir quaisquer problemas de desempenho. Isso não significa que o único propósito da análise de logs seja apoiar o APM. A análise de logs permite que as organizações protejam dados sensíveis, comprovem conformidade e reconheçam tendências de longo prazo, o que não é viável usando a ferramenta APM como uma tecnologia autônoma.

Saiba mais sobre as melhores ferramentas de gerenciamento de desempenho de aplicativos para rastrear e monitorar o desempenho de aplicativos.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.