¿Qué es la provisión?

La provisión es el proceso de configurar y entregar recursos, servicios o funcionalidades a individuos o sistemas. Implica reunir e implementar la infraestructura o las partes necesarias para una tarea o función específica.

La provisión ocurre en varios entornos, incluyendo la administración de redes, las telecomunicaciones y la computación en la nube. Es un término frecuentemente utilizado en la industria de la tecnología de la información (TI) que describe la distribución y configuración de recursos informáticos como servidores, almacenamiento, hardware de redes, software y aplicaciones.

Requiere que las empresas establezcan configuraciones de software, cuentas de usuario y privilegios de acceso, y luego desplieguen y configuren estos recursos para cumplir con necesidades particulares. La construcción puede ser manual o automatizada con la ayuda de software de provisión de usuarios.

Tipos de provisión

La provisión es clave en la gestión de la gobernanza a través de los recursos de TI. Las organizaciones pueden utilizar varios tipos.

- Provisión de servidores involucra la instalación y configuración de software, la configuración de hardware físico o virtual, y su conexión a componentes de almacenamiento, red y middleware.

- Provisión en la nube crea una infraestructura fundamental para el entorno en la nube de una empresa. Una vez que los elementos de red y servicios están instalados y la infraestructura en la nube está configurada, la provisión ayuda a hacer que los recursos y servicios estén disponibles dentro de la nube.

- Provisión de usuarios se concentra en la gestión de identidades. Otorga a los usuarios acceso a servicios y aplicaciones corporativas según sus permisos y necesidades.

- Provisión de red asiste a los usuarios con dispositivos configurados como enrutadores, conmutadores y cortafuegos. También asigna direcciones IP, realiza verificaciones de salud y recopila la información necesaria para los usuarios. En telecomunicaciones, la provisión de red se refiere a proporcionar servicios de telecomunicaciones.

- Provisión de servicios implica configurar servicios dependientes de TI para los usuarios finales y mantener datos relevantes. Por ejemplo, el sistema da al nuevo empleado acceso a la plataforma de software como servicio, acceso de inicio de sesión y otros privilegios del sistema según su rol.

Beneficios de la provisión

Las organizaciones deben asegurarse de que los empleados correctos tengan acceso a las aplicaciones e infraestructuras adecuadas para obtener beneficios y evitar amenazas de seguridad. A continuación se presentan algunas de las ventajas de usar la provisión.

- Mejor seguridad. La provisión efectiva protege los privilegios de los usuarios y protege la información sensible de amenazas de datos. Los administradores pueden establecer permisos de usuario sin acceso directo a ninguna de su información privada, lo que mejora la postura de seguridad general de la empresa. Incluso si un empleado quiere cambiar sus contraseñas, la provisión facilita y simplifica el soporte.

- Aplicación de regulaciones. Una buena provisión de TI mejora la seguridad al trabajar para hacer cumplir el cumplimiento normativo en toda la organización. Asegura que los estándares esenciales sean comprendidos y seguidos.

- Mayor productividad. Como la provisión se ocupa de gestionar credenciales e identidades de usuario, reduce procedimientos que consumen tiempo e ineficaces para manejar contraseñas de aplicaciones individuales y otras dificultades. Esto significa una mejor productividad de los empleados.

- Administración centrada en el usuario. La provisión permite a los administradores centralizar la gestión de cuentas de aplicaciones de usuario. Proveer varias cuentas a través de la infraestructura de la empresa y actualizar automáticamente los cambios de credenciales de aplicaciones facilita el trabajo de los administradores.

- Mejorado retorno de la inversión (ROI). La gestión de cuentas de usuario solía requerir mucho tiempo y compromiso financiero. La provisión ayuda a las empresas a reducir estos gastos, recuperando rápidamente su inversión y transformando la gestión de cuentas en un activo crucial.

Mejores prácticas para la provisión

La provisión automatizada es un método efectivo para gestionar el ciclo de vida de los usuarios y las identidades. Seguir algunas prácticas esenciales mantendrá una postura de seguridad robusta.

- Automatizar. Automatizar siempre que sea posible significa reducir el riesgo de inexactitudes y amenazas o problemas de seguridad. Esto ayuda en los procesos de integración y desvinculación. La provisión y desprovisión automatizadas permiten una transferencia segura y sin problemas cada vez que un empleado es contratado, deja una organización o se le asigna una nueva herramienta.

- Desproveer. Eliminar cualquier acceso tan pronto como un empleado deje la organización. El acceso no autorizado puede resultar en pérdida de datos u otras brechas de seguridad.

- Capas de seguridad. Dar más poder a los administradores de TI y recursos humanos con control sobre roles, acceso y políticas de seguridad. Establecer políticas adicionales significa que estos administradores pueden mejorar y asegurar aplicaciones y permisos para una mejor protección de acceso al sistema.

- Monitorear. Los sistemas permanecen seguros mientras los usuarios del sistema no abusen de él. La provisión permite a los administradores del sistema analizar el estado de los empleados y su acceso. El seguimiento asegura que ningún individuo tenga más privilegios de los necesarios y que no existan cuentas para usuarios desactivados.

- Adoptar inicio de sesión único (SSO). Los sistemas de provisión de usuarios pueden conectarse con SSO del mismo proveedor. Ahorra mucho tiempo humano y errores y fomenta la seguridad.

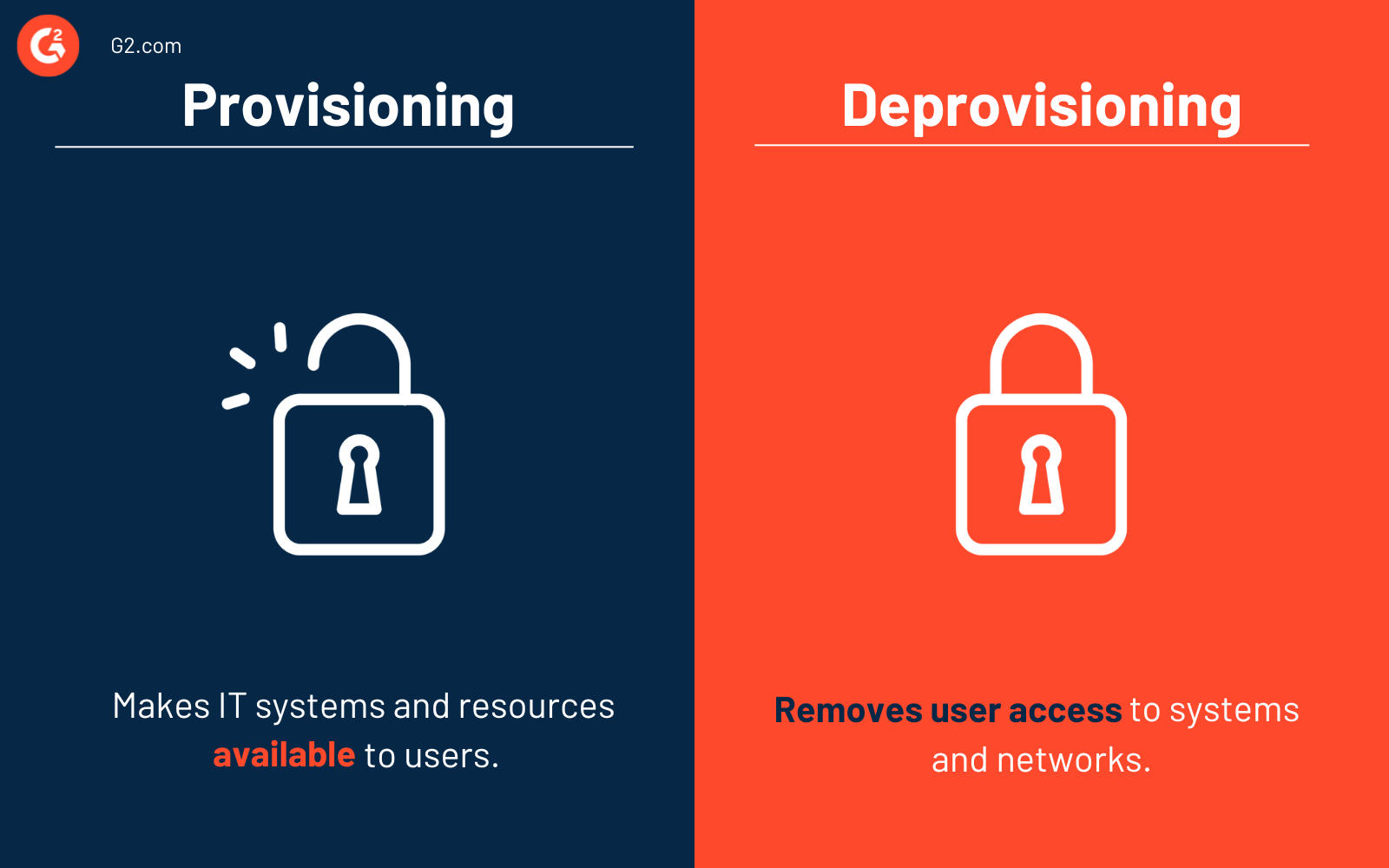

Provisión vs. desprovisión

Algunos pueden confundir la provisión y la desprovisión, pero las dos tienen diferencias clave.

La provisión hace que los sistemas y recursos de TI estén disponibles para los usuarios. La desprovisión, por otro lado, elimina el acceso de los usuarios a sistemas y redes. Tanto la provisión como la desprovisión son pasos vitales para asegurar los sistemas y aplicaciones de TI.

Cualquier organización que planee avanzar en su postura de seguridad debería planificar una provisión y desprovisión de usuarios automatizada efectiva. Ambas son una parte importante del ciclo de vida del empleado.

Aprende más sobre gestión de identidades y accesos (IAM) para encargarse de los permisos de acceso y demostrar cumplimiento a gran escala.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.