What is a vulnerability assessment?

A vulnerability assessment is discovering and evaluating weaknesses in an application, computer system, or network. The procedure catches bugs, software design flaws, security procedure gaps, or problems with internal controls and suggests protections to keep a company or individual safe from hackers.

Security teams use various manual and automatic techniques and scans during a vulnerability assessment to identify security issues. When they find potential problems, they rate the severity to help the organization prioritize fixes.

Security information and event management (SIEM) tools help identify vulnerabilities and provide continuous monitoring for behavior anomalies in IT systems. They also aggregate and store security data to meet regulatory compliance requirements.

Vulnerability assessment types

Vulnerability assessments vary in scope. Depending on their unique IT needs, an organization might use one or more of the following:

- Network scans focus on weaknesses within the network infrastructure. It involves scanning network devices like routers or firewalls to find possible attack points, such as open ports and outdated firmware.

- Application scans are performed by security experts who evaluate mobile and web applications to find weaknesses. They scan the front end, examine the application’s source code, and run dynamic testing to uncover issues like improper input validation or poor data storage practices.

- Host-based scans look for vulnerabilities in individual systems, such as servers or workstations. They scan the operating system and configuration settings, looking for missing patches or problematic settings.

- Wireless network scans help experts spot vulnerabilities in the infrastructure, access points, and security mechanisms. For example, they may discover rogue access points and weak encryption that compromise the network’s security.

- Database scans concern themselves with issues in the organization’s databases. Vulnerabilities introduce the possibility that bad actors could gain control of servers or access and modify sensitive data.

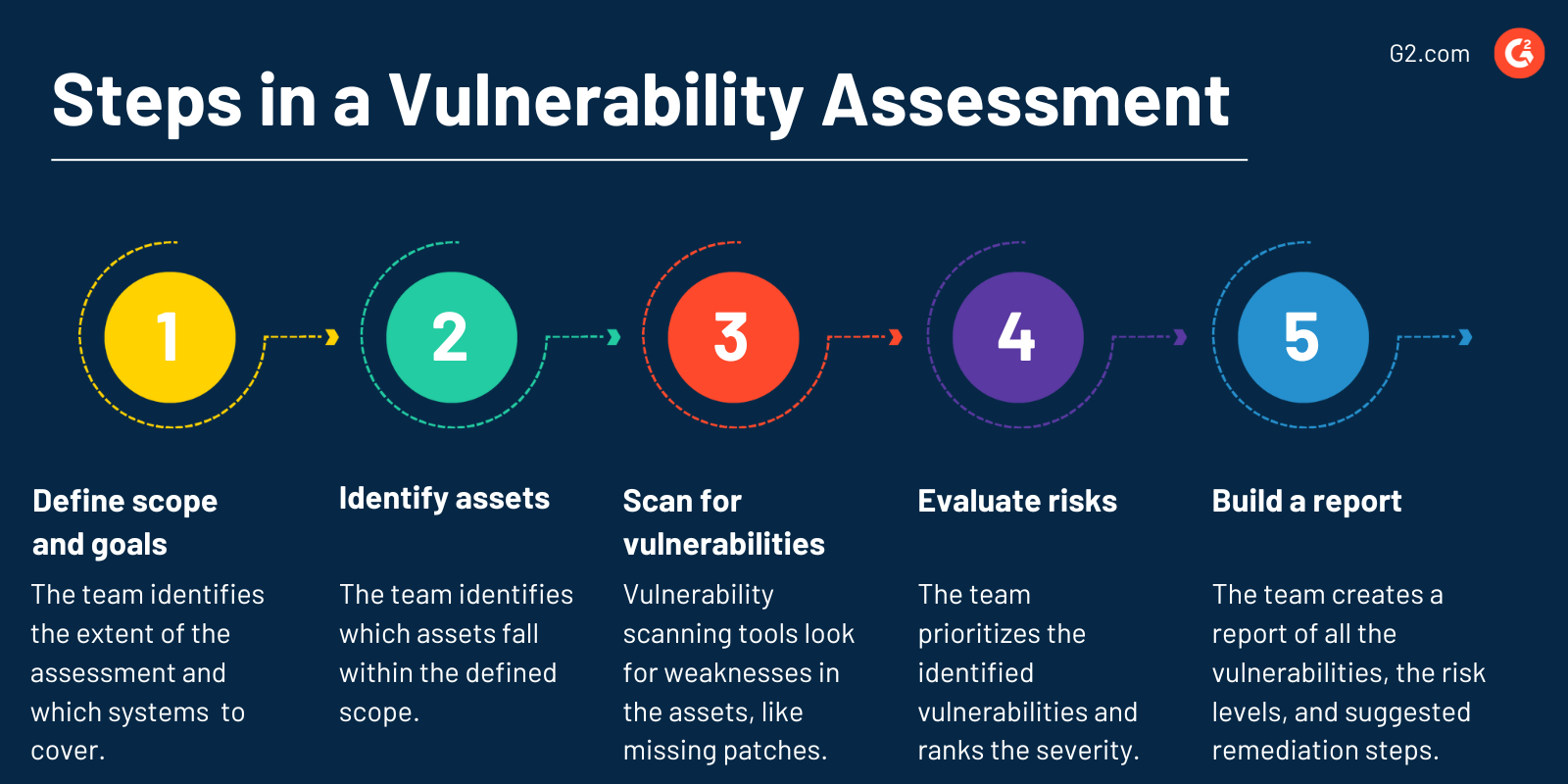

Basic steps in a vulnerability assessment

A vulnerability assessment takes a systematic approach to ensure businesses discover and address all security gaps.

The process has five main steps:

- Define scope and goals. The security expert or team starts by identifying the extent of the assessment and which systems, networks, or applications to cover. Based on their size, risk tolerance, and business goals, some organizations focus on specific areas while others conduct a broader test.

- Identify assets. The team identifies which assets fall within the defined scope at this step. This includes cataloging hardware devices, software, and configurations.

- Scan for vulnerabilities. Vulnerability scanning tools automatically look for weaknesses in the identified assets, like incorrect configurations or missing patches. Security experts then manually check the weak points to validate their existence and determine their root causes.

- Evaluate risks. Then, the team prioritizes the identified vulnerabilities. They rank the severity of each issue based on factors like the ease of an attack or the at-risk data.

- Build a report. Ultimately, the team creates a report documenting the vulnerabilities, evaluating risk levels, and suggesting remediation steps. For example, the team may suggest new security procedures, adopt new software, or develop and implement patches.

Benefits of a vulnerability assessment

Businesses of all sizes run vulnerability scans to identify security flaws and improve their cybersecurity. Some specific advantages include:

- Understanding and mitigating risk. Vulnerability assessments give organizations a clear view of their overall security posture so they can make informed decisions and take action to reduce harm.

- Achieving compliance. Regulatory frameworks often require companies to assess system vulnerabilities. By conducting the scans, companies lower the chance of penalties and legal consequences for non-compliance.

- Reassuring customers and stakeholders. Customers entrust companies with sensitive data, such as health records and credit card information. Vulnerability assessments demonstrate that businesses care about protecting their client’s privacy. Plus, the organization gains a reputation for trustworthiness, which investors and stakeholders appreciate.

Vulnerability assessment best practices

Vulnerability assessments help a company preserve its reputation and protect itself and its customers. To get the most out of vulnerability assessments, companies should:

- Conduct assessments regularly. Security threats and weaknesses evolve, so companies must regularly assess vulnerability. Organizations should also conduct scans after major infrastructure or application changes.

- Communicate with team members. Vulnerability assessment is a joint effort between outside security experts and internal IT teams. Make sure that all team members and stakeholders have the opportunity to view the assessment report and share their insights when creating the mitigation plan.

- Select the right tools. Many types of vulnerability assessment software are available. Companies should look for an easy-to-use tool that produces accurate, comprehensive reports and uses automation to reduce repetitive tasks.

Choose the best vulnerability scanner for your organization.

Kelly Fiorini

Kelly Fiorini is a freelance writer for G2. After ten years as a teacher, Kelly now creates content for mostly B2B SaaS clients. In her free time, she’s usually reading, spilling coffee, walking her dogs, and trying to keep her plants alive. Kelly received her Bachelor of Arts in English from the University of Notre Dame and her Master of Arts in Teaching from the University of Louisville.