Was ist Provisionierung?

Provisionierung ist der Prozess der Einrichtung und Bereitstellung von Ressourcen, Dienstleistungen oder Funktionalitäten für Einzelpersonen oder Systeme. Es beinhaltet das Sammeln und Implementieren der Infrastruktur oder Teile, die für eine bestimmte Aufgabe oder Funktion erforderlich sind.

Provisionierung erfolgt in verschiedenen Bereichen, einschließlich Netzwerkadministration, Telekommunikation und Cloud-Computing. Es ist ein häufig verwendeter Begriff in der Informationstechnologie (IT)-Branche, der die Verteilung und Konfiguration von Computerressourcen wie Servern, Speicher, Netzwerkausrüstung, Software und Anwendungen beschreibt.

Es erfordert, dass Unternehmen Softwarekonfigurationen, Benutzerkonten und Zugriffsrechte einrichten und dann diese Ressourcen bereitstellen und konfigurieren, um bestimmte Bedürfnisse zu erfüllen. Der Aufbau kann manuell oder automatisiert mit Hilfe von Benutzer-Provisionierungssoftware erfolgen.

Arten der Provisionierung

Provisionierung ist entscheidend für das Management der Governance über IT-Ressourcen. Organisationen können mehrere Arten nutzen.

- Server-Provisionierung beinhaltet die Installation und Konfiguration von Software, die Einrichtung von physischer oder virtueller Hardware und deren Verbindung mit Speicher-, Netzwerk- und Middleware-Komponenten.

- Cloud-Provisionierung schafft eine grundlegende Infrastruktur für die Cloud-Umgebung eines Unternehmens. Sobald die Netzwerkelemente und Dienste installiert und die Cloud-Infrastruktur eingerichtet sind, hilft die Provisionierung, Ressourcen und Dienste innerhalb der Cloud verfügbar zu machen.

- Benutzer-Provisionierung konzentriert sich auf das Identitätsmanagement. Es gewährt Benutzern Zugriff auf Unternehmensdienste und -anwendungen basierend auf ihren Berechtigungen und Bedürfnissen.

- Netzwerk-Provisionierung unterstützt Benutzer mit konfigurierten Geräten wie Routern, Switches und Firewalls. Es weist auch IP-Adressen zu, führt Gesundheitschecks durch und sammelt die für die Benutzer notwendigen Informationen. In der Telekommunikation bezieht sich die Netzwerk-Provisionierung auf die Bereitstellung von Telekommunikationsdiensten.

- Dienst-Provisionierung beinhaltet die Konfiguration von IT-abhängigen Diensten für Endbenutzer und die Pflege relevanter Daten. Zum Beispiel gibt das System dem neuen Mitarbeiter Zugang zur Software-as-a-Service-Plattform, Login-Zugriff und andere Systemprivilegien entsprechend ihrer Rolle.

Vorteile der Provisionierung

Organisationen müssen sicherstellen, dass die richtigen Mitarbeiter Zugang zu geeigneten Anwendungen und Infrastrukturen haben, um Vorteile zu nutzen und Sicherheitsbedrohungen zu vermeiden. Nachfolgend sind einige der Vorteile der Nutzung von Provisionierung aufgeführt.

- Bessere Sicherheit. Effektive Provisionierung schützt Benutzerrechte und schützt sensible Informationen vor Datenbedrohungen. Administratoren können Benutzerberechtigungen festlegen, ohne direkten Zugriff auf deren private Informationen zu haben, was die allgemeine Sicherheitslage des Unternehmens verbessert. Selbst wenn ein Mitarbeiter seine Passwörter ändern möchte, macht die Provisionierung es einfacher und unkomplizierter, Unterstützung zu bieten.

- Durchsetzung von Vorschriften. Gute IT-Provisionierung verbessert die Sicherheit, indem sie die Einhaltung von Vorschriften im gesamten Unternehmen durchsetzt. Sie stellt sicher, dass wesentliche Standards verstanden und eingehalten werden.

- Höhere Produktivität. Da sich die Provisionierung mit der Verwaltung von Benutzeranmeldeinformationen und Identitäten befasst, reduziert sie zeitaufwändige und ineffektive Verfahren zur Handhabung einzelner Anwendungskennwörter und anderer Schwierigkeiten. Dies bedeutet eine bessere Mitarbeiterproduktivität.

- Benutzerzentrierte Verwaltung. Provisionierung ermöglicht es Administratoren, die Verwaltung von Benutzeranwendungskonten zu zentralisieren. Die Provisionierung verschiedener Konten über die Infrastruktur des Unternehmens hinweg und das automatische Aktualisieren von Anwendungsanmeldeinformationen erleichtert die Arbeit der Administratoren.

- Verbesserte Rendite (ROI). Die Verwaltung von Benutzerkonten erforderte früher viel Zeit und finanzielle Verpflichtungen. Provisionierung hilft Unternehmen, diese Ausgaben zu reduzieren, ihre Investition schnell wieder hereinzuholen und die Kontoverwaltung in ein wichtiges Asset zu verwandeln.

Best Practices für die Provisionierung

Automatisierte Provisionierung ist eine effektive Methode zur Verwaltung des Benutzerlebenszyklus und der Identitäten. Die Befolgung einiger wesentlicher Best Practices wird eine robuste Sicherheitslage aufrechterhalten.

- Automatisieren. Automatisierung, wo immer möglich, bedeutet, das Risiko von Ungenauigkeiten und Sicherheitsbedrohungen oder -problemen zu verringern. Dies hilft bei den Onboarding- und Offboarding-Prozessen. Automatisierte Provisionierung und Deprovisionierung ermöglichen einen sicheren und nahtlosen Übergang, wann immer ein Mitarbeiter eingestellt wird, das Unternehmen verlässt oder ein neues Tool zugewiesen bekommt.

- Deprovisionieren. Entfernen Sie jeglichen Zugang, sobald ein Mitarbeiter das Unternehmen verlässt. Unbefugter Zugriff kann zu Datenverlust oder anderen Sicherheitsverletzungen führen.

- Sicherheitsschichten. Geben Sie IT- und Personaladministratoren mehr Macht über Rollen, Zugriffe und Sicherheitsrichtlinien. Durch das Setzen zusätzlicher Richtlinien können diese Administratoren Anwendungen und Berechtigungen verbessern und sichern, um einen besseren Schutz des Systemzugriffs zu gewährleisten.

- Überwachen. Systeme bleiben sicher, solange die Systembenutzer keinen ungebührlichen Vorteil daraus ziehen. Provisionierung ermöglicht es Systemadministratoren, den Status der Mitarbeiter und deren Zugriff zu analysieren. Nachverfolgung stellt sicher, dass keine Person mehr Berechtigungen hat als erforderlich und keine Konten für deaktivierte Benutzer existieren.

- Einmalanmeldung (SSO) einführen. Benutzer-Provisionierungssysteme können mit SSO vom selben Anbieter verbunden werden. Es spart viel menschliche Zeit und Fehler und fördert die Sicherheit.

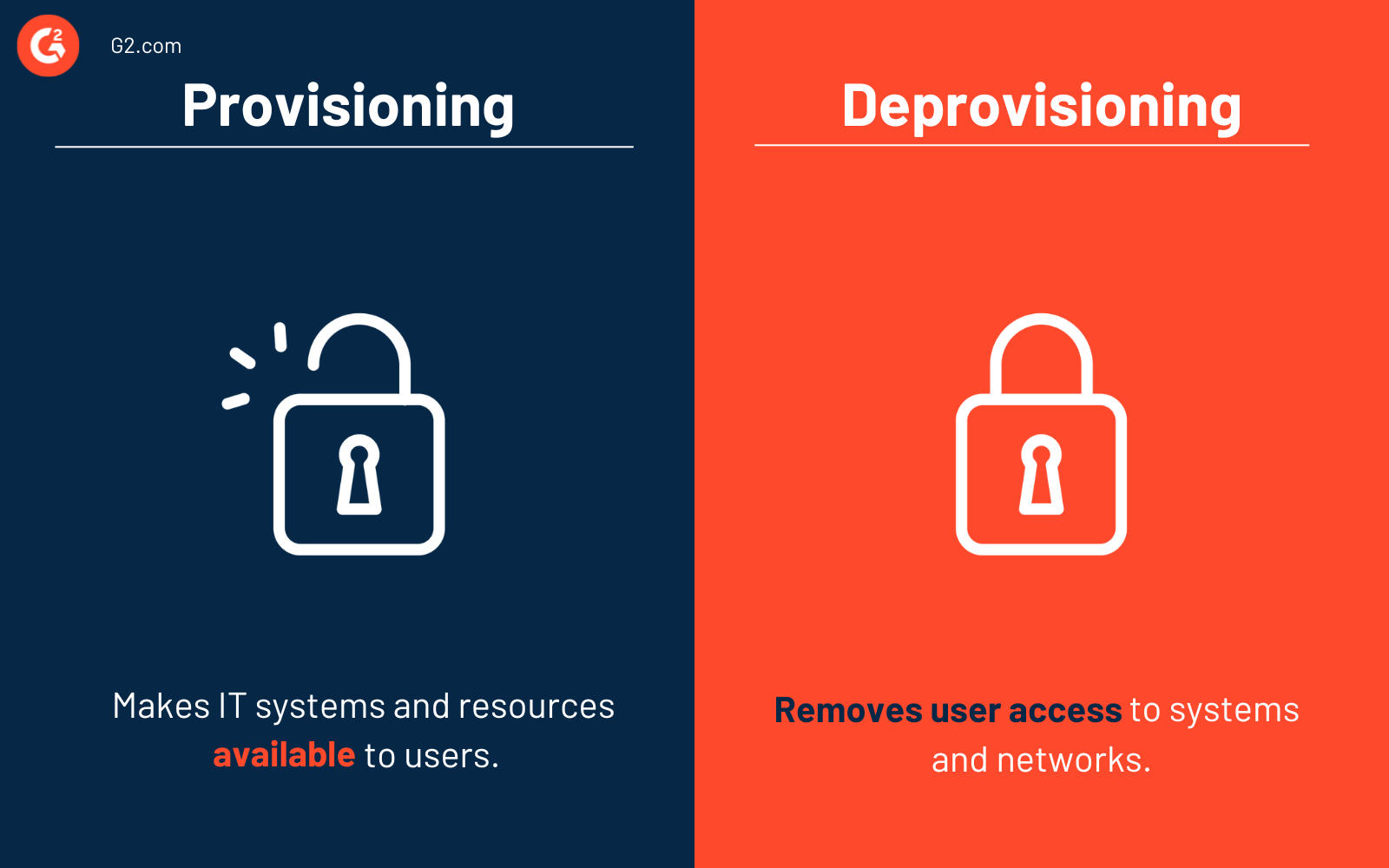

Provisionierung vs. Deprovisionierung

Einige könnten Provisionierung und Deprovisionierung verwechseln, aber die beiden haben wesentliche Unterschiede.

Provisionierung macht IT-Systeme und -Ressourcen für Benutzer verfügbar. Deprovisionierung hingegen entfernt den Benutzerzugriff auf Systeme und Netzwerke. Sowohl Provisionierung als auch Deprovisionierung sind wesentliche Schritte zur Sicherung von IT-Systemen und Anwendungen.

Jede Organisation, die plant, ihre Sicherheitslage zu verbessern, sollte eine effektive automatisierte Benutzer-Provisionierung und -Deprovisionierung planen. Sie sind beide ein wichtiger Teil des Mitarbeiterlebenszyklus.

Erfahren Sie mehr über Identitäts- und Zugriffsmanagement (IAM) um Zugriffsberechtigungen zu verwalten und die Einhaltung von Vorschriften im großen Maßstab zu gewährleisten.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.